[iOS Forensics] iPhone Wallet Pass (지갑) 포렌식

Phone에 저장되어있는 지갑을 포렌식 해보도록 하겠습니다.

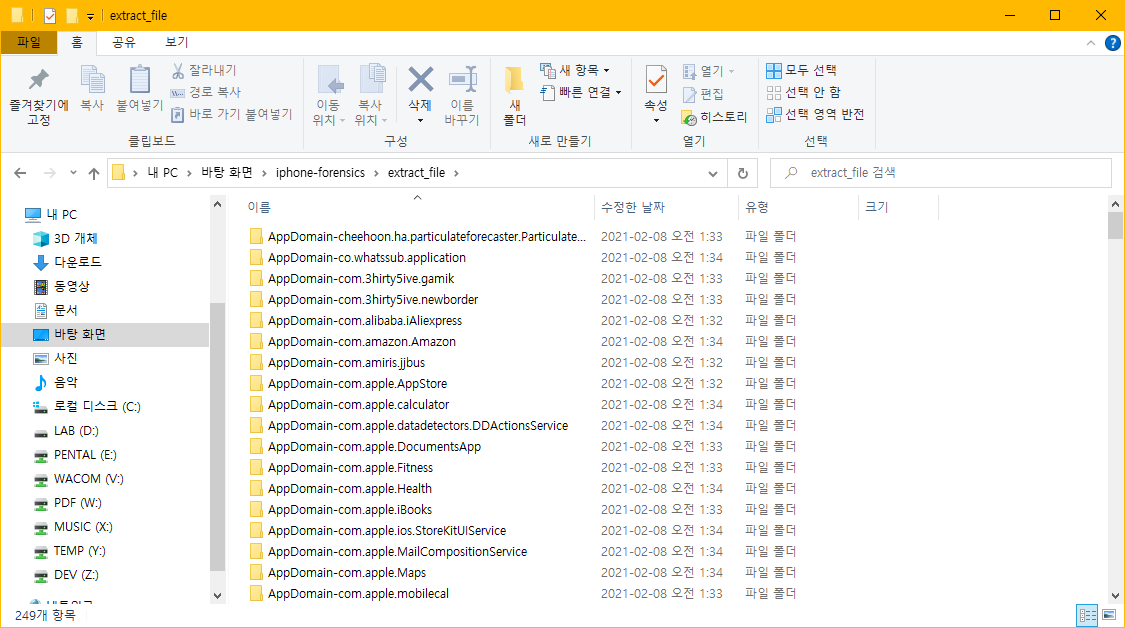

먼저 아이폰의 백업 파일을 추출해서 사용하겠습니다. 상황에 따라 본인에 맡게 사용하시면 될거 같습니다.

백업 파일 추출에 관해서 연락이 많은데, 이 부분에 대해서는 현재 아이폰 포렌식 도구를 만들고 있습니다.

github.com/kim-do-hyeon/iphone-forensics

kim-do-hyeon/iphone-forensics

iPhone Forensics Tool. Contribute to kim-do-hyeon/iphone-forensics development by creating an account on GitHub.

github.com

해당 도구를 사용하시면 추출이 가능합니다.

먼저 Wallet Pass가 저장되어 있는 데이터베이스의 위치는 다음과 같습니다.

\HomeDomain\Library\Passes\Cards\*.pkpass\pass.json

여러 파일들이 존재하며 우리가 확인해야 하는것은 .pkpass 폴더입니다.

앞 문자열의 암호화 방식은 무엇인지 확인하지는 않았습니다.

먼저 문자열의 길이가 몇인지 확인하고, 그 문자열의 특징을 알아보기 위한 코드를 작성하였습니다.

path = '/extract_file/HomeDomain/Library/Passes/Cards' wallet_pass_path = pathlib.Path(os.getcwd() + str(path) wallet_pass_list = os.listdir(wallet_pass_path) wallet_list = [] # Extract only .pkpass folder for i in wallet_pass_list : print(i , len(i))

요로코롬 소스를 짜주고 실행을 해보면 결과는 다음과 같습니다.

.pkpass와 .cache의 문자를 제거하면 인코딩된 폴더의 이름은 28글자로 동일한 것을 확인 할 수 있습니다.

.pkpass 폴더만 추출하기 위해서 아래와 같이 소스를 짜주었습니다.

# Extract only .pkpass folder

for i in wallet_pass_list :

if i[28:] == ".pkpass" :

wallet_list.append(i)

for i in wallet_list :

print(i)실행 결과는 아래와 같습니다.

그럼 이 폴더를 추출해서 무엇에 사용하는가? 각각의 카드의 정보가 담겨 있습니다.

임의의 pkpass 폴더를 확인해 보면 icon과 manifest.json, pass.json 등등이 존재 합니다.

이중에서 중요한 정보가 저장되어 있는 파일은 pass.json 파일입니다. 이 파일을 확인해 보도록 하겠습니다.

import json pass_detail = [] for i in range(len(wallet_list_json)) : with open(wallet_list_json[i], 'r') as f: json_data = json.load(f) print(json.dumps(json_data, indent="\t") )

위와 같이 소스를 짜주게 되면, 정리가 된 json이 출력이 됩니다.

저는 주로 wallet pass를 많이 사용하는 편이라 등록된 카드가 많습니다.

아무튼 여기서 필요한 값들만 추출해 보도록 하겠습니다.

import json pass_detail = [] for i in range(len(wallet_list_json)) : with open(wallet_list_json[i], 'r') as f: json_data = json.load(f) print(json.dumps(json_data, indent="\t") ) organizationName = json_data['organizationName'] description = json_data['description'] serialNumber = json_data['serialNumber'] secondaryFields_value = json_data['storeCard']["secondaryFields"] secondaryFields_value_Name = secondaryFields_value[0]['value'] secondaryFields_value_Card_Number = secondaryFields_value[1]['value'] pass_detail.append([organizationName, description, serialNumber, secondaryFields_value_Name, secondaryFields_value_Card_Number])

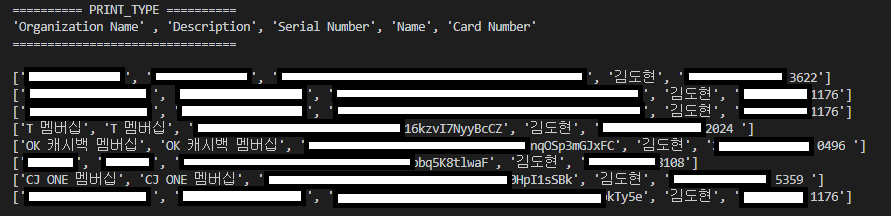

대강 소스를 이렇게 짜주게 되면, 조직과 조직 설명, 일렬번호, 카드 소유자 이름, 카드 번호를 파싱해 옵니다.

실행 결과는 아래와 같습니다.

개인 정보가 담긴 부분은 마스킹 처리를 했습니다. 아무튼 Wallet Pass가 잘 추출되었습니다.

전체 소스는 아래 링크에서 확인 할 수 있습니다.

github.com/kim-do-hyeon/iphone-forensics

kim-do-hyeon/iphone-forensics

iPhone Forensics Tool. Contribute to kim-do-hyeon/iphone-forensics development by creating an account on GitHub.

github.com

import pathlib

import os

def wallet_pass() :

# Wallet Pass Artifact

# C:\Users\pental\Desktop\iphone-forensics\extract_file\HomeDomain\Library\Passes\Cards\*.pkpass\pass.json

wallet_pass_path = pathlib.Path(os.getcwd() + "/extract_file/HomeDomain/Library/Passes/Cards")

wallet_pass_list = os.listdir(wallet_pass_path)

wallet_list = []

# Extract only .pkpass folder

for i in wallet_pass_list :

if i[28:] == ".pkpass" :

wallet_list.append(i)

# for i in wallet_list :

# print(i)

# Each Wallet Pass Pass.json

wallet_list_json = []

for i in range(len(wallet_list)) :

json_location = pathlib.Path(os.getcwd() + "/extract_file/HomeDomain/Library/Passes/Cards/" + str(wallet_list[i]) + "/pass.json")

wallet_list_json.append(json_location)

# Export Json Data

import json

pass_detail = []

for i in range(len(wallet_list_json)) :

with open(wallet_list_json[i], 'r') as f:

json_data = json.load(f)

print(json.dumps(json_data, indent="\t") )

organizationName = json_data['organizationName']

description = json_data['description']

serialNumber = json_data['serialNumber']

secondaryFields_value = json_data['storeCard']["secondaryFields"]

secondaryFields_value_Name = secondaryFields_value[0]['value']

secondaryFields_value_Card_Number = secondaryFields_value[1]['value']

pass_detail.append([organizationName, description, serialNumber, secondaryFields_value_Name, secondaryFields_value_Card_Number])

print("\n========== PRINT_TYPE ==========")

print("'Organization Name' , 'Description', 'Serial Number', 'Name', 'Card Number'")

print("================================\n")

for i in pass_detail :

print(i)

wallet_pass()'Forensics > Iphone Forensics' 카테고리의 다른 글

| 아이폰 1110 오류 해결 / 무한 부팅 증상 해결 및 데이터 복구 성공 - 아이폰 12 미니 (2) | 2022.08.25 |

|---|---|

| 아이폰 1110 오류 해결 / 무한 부팅 증상 해결 및 데이터 복구 성공 - 아이폰X (4) | 2022.08.15 |

| [iOS Forensics] iPhone SMS (문자) 포렌식 (0) | 2021.02.10 |

| [iOS Forensics] iPhone 캘린더 포렌식 (0) | 2021.02.09 |

| [iOS Forensics] iPhone 연락쳐 포렌식 (0) | 2021.02.09 |

댓글

이 글 공유하기

다른 글

-

아이폰 1110 오류 해결 / 무한 부팅 증상 해결 및 데이터 복구 성공 - 아이폰 12 미니

아이폰 1110 오류 해결 / 무한 부팅 증상 해결 및 데이터 복구 성공 - 아이폰 12 미니

2022.08.25 -

아이폰 1110 오류 해결 / 무한 부팅 증상 해결 및 데이터 복구 성공 - 아이폰X

아이폰 1110 오류 해결 / 무한 부팅 증상 해결 및 데이터 복구 성공 - 아이폰X

2022.08.15 -

[iOS Forensics] iPhone SMS (문자) 포렌식

[iOS Forensics] iPhone SMS (문자) 포렌식

2021.02.10 -

[iOS Forensics] iPhone 캘린더 포렌식

[iOS Forensics] iPhone 캘린더 포렌식

2021.02.09