카카오톡 포렌식 도구 개발 - Windows, iOS, Android, Mac 운영체제 카카오톡 디비 복호화

오랜만에 블로그에 글을 작성하는것 같네요,,

아마 전체적으로 만드는데 1년 정도 걸린것 같은데, 개발된 프로그램에 대해 살짝 소개해보려고 합니다.

먼저 목적은 아직 상용 포렌식 도구에서 안드로이드, 윈도우, 아이폰, 맥북을 통합적으로 지원하는 도구를 확인하지 못했습니다.

(혹시라도 알고 계시다면,, 댓글로 알려주세요)

그래서 통합 플랫폼 카카오톡 디비 복호화 도구를 제작해 보는건 어떨까 싶어서 한번 간단하게 제작해본 프로그램입니다.

일단 시연 영상먼저,,,

먼저 주요 기능은 다음과 같습니다.

1. 윈도우 PC에서 물리 기기 / 논리 폴더 설정 등을 통해 카카오톡 데이터 복호화

2. 안드로이드 기기 연결 및 즉시 복호화 / 또는 백업 파일로 카카오톡 데이터 복호화

3. 아아폰 기기 연결 및 즉시 복호화 / 또는 백업 파일로 카카오톡 데이터 복호화 (iTunes를 통해 전체 백업한 경우)

4. 맥 PC에서 물리 기기 / 논리 폴더 설정 등을 통해 카카오톡 데이터 복호화

조금더 쉽게 표로 설명하면 다음과 같습니다.

| 운영체제 | 물리 디스크 | 논리 디스크 | 라이브 포렌식 |

| 윈도우 (Windows) | O | O | O |

| 안드로이드 (Android) | 연결 후 가능 | O | 연결 후 가능 |

| 아이폰 (iOS) | 연결 후 가능 | O | 연결 후 가능 |

| 맥 (Mac) | O | O | O |

실제 제작된 도구의 실행 환경은 다음과 같습니다.

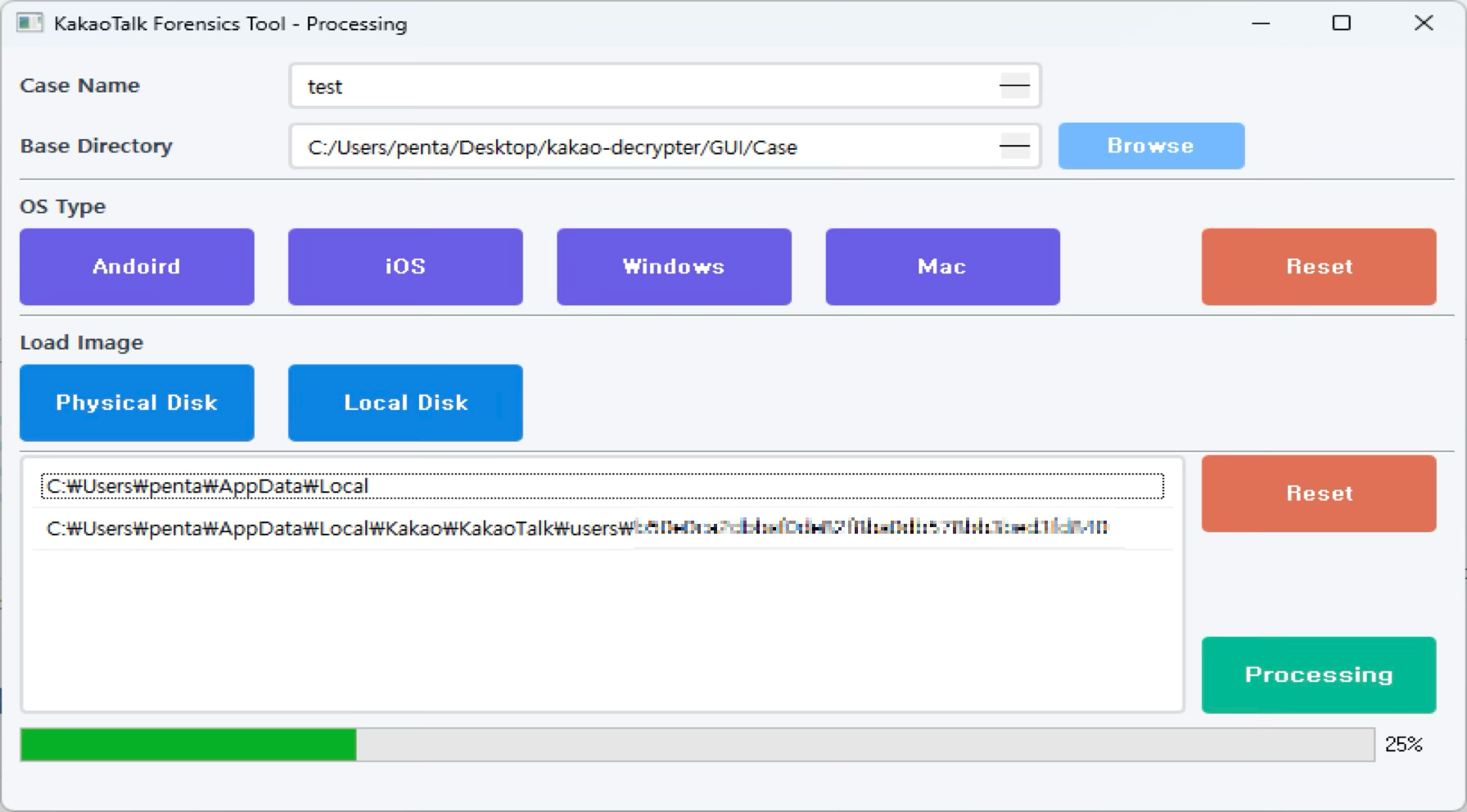

위 사진에서 확인 할 수 있듯이, Case Name, 추출한 경로를 선택 후 OS Type을 지정해줍니다.

OS Type의 경우 Android, iOS, Windows, Mac 이 가능합니다.

운영체제 선택후 카카오톡 데이터 파일을 어디서 불러올지 선택하도록 되어 있습니다.

예를 들어 Physical Disk(물리 리스크)의 경우 자동으로 현재 프로그램이 돌아가고 있는 대상 PC 또는 기기를 통해서 자동으로 탐색을 해 위에 보이는 경로와 같이 연결 되도록 되어 있습니다.

Local Disk의 경우 사용자가 직접 카카오톡 데이터 파일을 선택 할 수 있는 기능입니다.

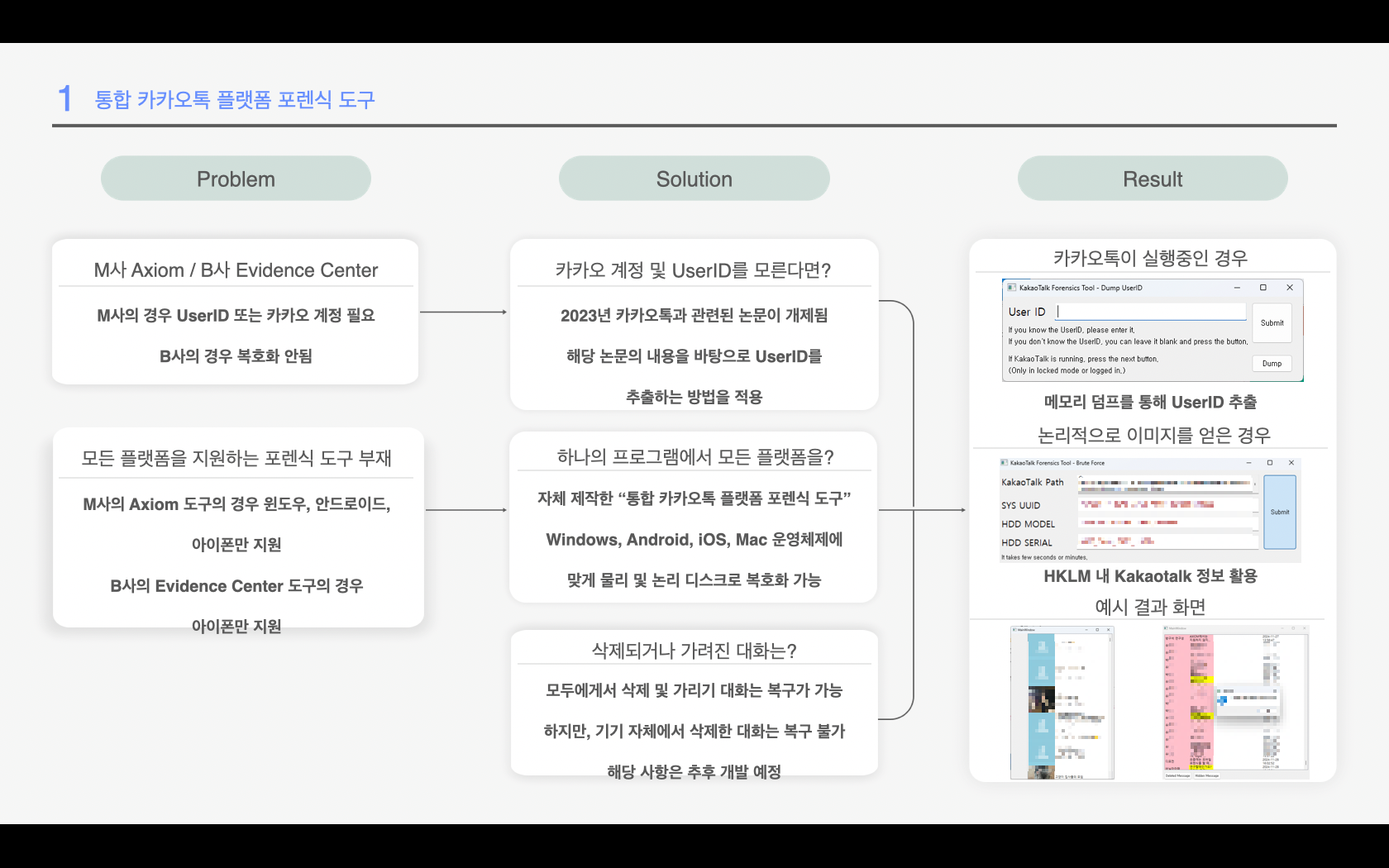

정리를 조금 하자면, 위 그림과 같습니다. 예를 들어 사용중인 PC에서 UserID를 모른다? 그렇다면 다음과 같은 작업을 진행하도록 되어 있습니다.

| Windows | 카카오톡 로그인 | 획득 방법 |

| O | 메모리 덤프를 통한 UserID 획득 | |

| X | Directory 기반으로 UserID 무차별 대입 |

일단 대상 디스크 또는 폴더를 선택해, 프로세싱을 돌리게 되면, User ID를 아는 경우 입력을 해야하고, 모르는 경우는 Dump 또는 무차별 대입을 통해서 UserID를 수집합니다.

라이브 환경에서의 프로그램 실행은 메모리 덤프 및 무차별 대입 알고리즘을 통해서 수십초 내로 획득이 가능하지만, 예를 들어 KakaoTalk\Users\~~~~ 폴더를 따로 선택한다면, SYS_UUID, HDD_Model, HDD_Serial 을 수동으로 입력해야합니다.

라이브 환경은 자동으로 레지스트리를 참조해서 가져오지만, 우린 이미지 파일에서 추출하는 경우도 있으니까요.

그렇다면 아이폰에서는 카카오톡을 어떻게 데이터를 뽑아올건데?

아이폰의 경우 iOS 선택 후 Physical Disk를 선택하면 USB를 통해 연결된 장치를 확인 할 수 있으며, 해당 경우는 아래 사진과 같이 잠금을 해제하라는 신호를 보내게 됩니다.

암호 입력후 기다려주면 복호화 작업 끝!

그럼 결과물은 어떻게 나오나요?

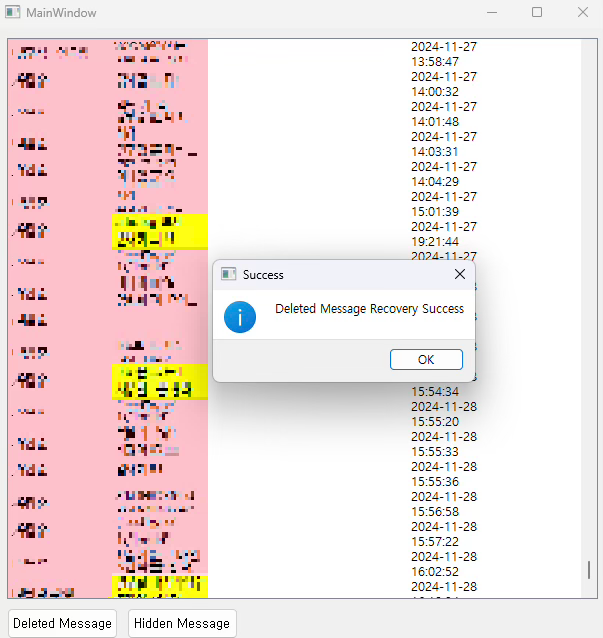

사실 복호화 작업 후, 데이터를 보여줄때 카카오톡 UI와 비슷하게 만들고 싶었지만,, 개발 능력 이슈로,, UI가 조금 더럽습니다.

복호화 된 데이터를 바탕으로 실제 데이터 채팅방 이름 및 대화 내용들을 모두 확인 할 수 있습니다.

또한 아래 버튼을 통해서 삭제된 메시지, 관리자가 가리기한 메시지 등을 모두 복호화 할 수 있습니다.

두서 없이 쓴 글이지만,, 읽어주셔서 감사합니다.

'Forensics' 카테고리의 다른 글

| 제 10회 디지털 범인을 찾아라 - 문제 풀이 보고서 #1 - 이미징 작업 (0) | 2025.02.03 |

|---|---|

| 제 10회 디지털 범인을 찾아라 - 문제 풀이 보고서 #0 - 대회 소개 및 분석 환경 (0) | 2025.02.03 |

| [포렌식] 윈도우 카카오톡 데이터베이스 복호화 분석 및 구현 #2 (8) | 2024.03.24 |

| [포렌식] 윈도우 카카오톡 데이터베이스 복호화 분석 및 구현 #1 (73) | 2024.03.23 |

| [KDFS] 2021년도 KDFS 디지털포렌식 챌린지 발표자료 (0) | 2022.08.20 |

댓글

이 글 공유하기

다른 글

-

제 10회 디지털 범인을 찾아라 - 문제 풀이 보고서 #1 - 이미징 작업

제 10회 디지털 범인을 찾아라 - 문제 풀이 보고서 #1 - 이미징 작업

2025.02.03 -

제 10회 디지털 범인을 찾아라 - 문제 풀이 보고서 #0 - 대회 소개 및 분석 환경

제 10회 디지털 범인을 찾아라 - 문제 풀이 보고서 #0 - 대회 소개 및 분석 환경

2025.02.03 -

[포렌식] 윈도우 카카오톡 데이터베이스 복호화 분석 및 구현 #2

[포렌식] 윈도우 카카오톡 데이터베이스 복호화 분석 및 구현 #2

2024.03.24 -

[포렌식] 윈도우 카카오톡 데이터베이스 복호화 분석 및 구현 #1

[포렌식] 윈도우 카카오톡 데이터베이스 복호화 분석 및 구현 #1

2024.03.23