MAGNET Axiom - Memory Forensics #2 클립보드(Clipboard)

필자는 Magnet Axiom 사용법에 대해서 정리해 보려고 합니다.

메모리 파일은 "GrrCoN 2015" 문제 파일을 사용하도록 하겠습니다.

메모리 파일 다운로드는 http://ctf-d.com 의 Memory 파트에서 다운받으실수 있습니다.

필자는 Magnet Axiom의 사용법도 모르면서 그냥 막 사용중입니다.

사실 필자의 목표는 Magnet Axiom 의 사용법을 터득하는거입니다. 틀린점이 있더라도 그냥 봐주세요 :)

먼저 Clipboard입니다.

클립보드 메모리 포렌식은 사용자들이 클립보드에 복사해둔 메모리에 대해서 분석하는 것입니다.

먼저 필자는 https://blog.system32.kr/74 포스팅에서 나온것처럼 메모리 덤프파일을 분석을 했습니다.

MAGNET Axiom - Memory Forensics #1

[ IOS Forensics with MAGNET Axiom #4 Memory Forensics ] 오늘은 메모리 포렌식에 대해서 포스팅을 해보려고 합니다. 메모리 파일은 "GrrCoN 2015" 문제 파일을 사용하도록 하겠습니다. 메모리 파일 다운로드는..

blog.system32.kr

Magnet Axiom Clipboard Forensics에 대해서 알아보자면,

필자의 메모리 파일의 클립보드에 대해서 분석한 결과입니다.

데이터, 세션ID, 창 스테이션, 형식, 핸들ID, 개체 ID, 소스, 복구여부, 삭제여부, 위치, 증거 번호에 대해서 Magnet Axiom 툴은 알려주고 있습니다.

데이터중 16진수 값이 00인 부분이 많이 보이는데 이것들은 건너 뛰고 눈에 보기에 정말 실제로 데이터가 있을만한 데이터는 7번행일거 같습니다.

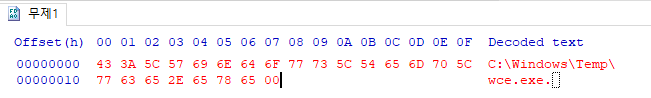

7번행의 데이터를 16진수에서 문자열로 변화해서 봐보자. 데이터 값을 복사해 HxD 프로그램에 넣어보았습니다.

16진수 -> 문자열로 변환 결과 C:\Windows\Temp\wce.exe 로 변환되었다. 그럼 이 클립보드는 어떻게 온걸까?

이건 그 다음 편을 참고하도록 하자. (cmdscan편)

필자가 Magnet Axiom에서 제공하는 보고서 내보내기 기능을 특별히 이 포스팅에 첨부해 주도록 하겠다!

이걸 참고하도록 하자.

다음 포스팅은 cmdscan 기능입니다.

'Forensics > Magnet AXIOM' 카테고리의 다른 글

| MAGNET Axiom - User Guide (Korean) #2 케이스 정보 & 증거 소스 (0) | 2020.01.15 |

|---|---|

| MAGNET Axiom - User Guide (Korean) #1 툴 소개 & 요구 사항 (0) | 2020.01.13 |

| MAGNET Axiom - Memory Forensics #1 (0) | 2020.01.12 |

| MAGNET Axiom - IOS Forensics #3 채팅 분석 (0) | 2020.01.09 |

| MAGNET Axiom - IOS Forensics #2 (0) | 2020.01.07 |

댓글

이 글 공유하기

다른 글

-

MAGNET Axiom - User Guide (Korean) #2 케이스 정보 & 증거 소스

MAGNET Axiom - User Guide (Korean) #2 케이스 정보 & 증거 소스

2020.01.15 -

MAGNET Axiom - User Guide (Korean) #1 툴 소개 & 요구 사항

MAGNET Axiom - User Guide (Korean) #1 툴 소개 & 요구 사항

2020.01.13 -

MAGNET Axiom - Memory Forensics #1

MAGNET Axiom - Memory Forensics #1

2020.01.12 -

MAGNET Axiom - IOS Forensics #3 채팅 분석

MAGNET Axiom - IOS Forensics #3 채팅 분석

2020.01.09