[2019 DFC] 2019 디지털포렌식 챌린지 - MOI 100

2020 DFC를 대비하기 위해서 2019 DFC 를 풀어보도록 하겠습니다.

(2019 DFC는 고3이라,, 참가하지 못했었습니다.)

바로 시작하도록 하겠습니다.

Questions By analyzing these artifacts, you can find:

1) H/W information (including model name) of the suspect’s smart device

2) Suspect's activities with various IoT devices focusing on success of activities

3) Wi-Fi SSID used by the suspect

문제는 총 세문제로,

1. 용의자의 스마트 기기의 하드웨어 정보 (모델 이름을 포함)

2. 다양한 IoT 기기로 활동 성공에 초점을 맞춘 용의자 활동

3. 용의자가 사용한 WIFI SSID 입니다.

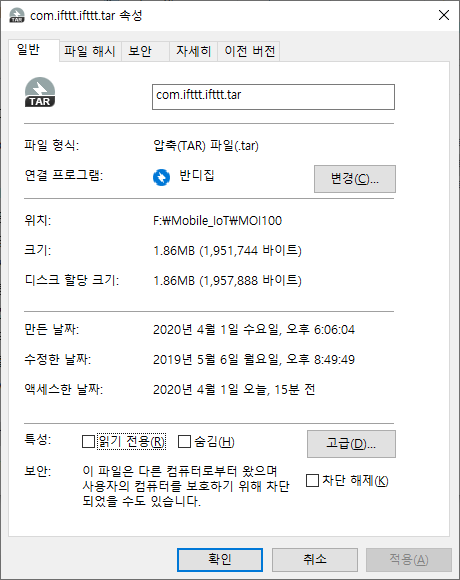

파일은 .tar로 압축된 안드로이드 어플리케이션 데이터파일입니다.

파일 크기 : 1,951,744 Bytes

MD5 : 609D7E340E87B07F7C116910CB6825F1

SHA-1 : 375D3F0BCAECE884D0D786D19F40B138D041F4EC

[ 사용한 프로그램 ]

1. HxD (파일 정보 파악 용도) / (www.mh-nexus.de) / Version 2.3.0.0(x86_64)

2. 반디집 (압축 해제 용도) / (https://www.bandisoft.com) / Version 6.26 (Build#27128, 2020/01/23, x64)

3. DB Browser for SQLite / (http://sqlitebrowser.org) / Version 3.11.2(x86_64) / SQLite Version 3.27.2

파일을 압축해제해주고 분석을 시작합니다.

먼저 IFTTT 뜻은 "If This Then That"에서 따온 것으로 "만약에 그러하면 그러하다"라는 의미를 가지고 있다. 예를 들어 IFTTT을 이용하여 특정 해시태그로 트윗할 경우 이를 자동으로 누군가에게 이메일을 보내는 애플릿을 만드는 것이 가능하며, 자신이 페이스북에서 태그된 사진을 드랍박스에 자동으로 저장할 수 있다. 라고 설명이 되어있습니다.

[ 1. 용의자의 스마트 기기의 하드웨어 정보 (모델 이름을 포함) ]

\com.ifttt.ifttt\data\data\com.ifttt.ifttt\files\.Fabric\com.crashlytics.sdk.android.crashlytics-core기기의 하드웨어 정보는 .json 형식으로 저장이 되어 있습니다.

5CC29A8403DE-0001-3133-0F51BEB5213ASessionDevice.json위 파일을 HxD 프로그램을 통해서 열어보겠습니다.

16진수를 텍스트로 변환한 결과를 보면 Build Model의 정보를 찾을 수 있습니다.

1. 용의자의 스마트 기기의 하드웨어 정보 (모델 이름을 포함)

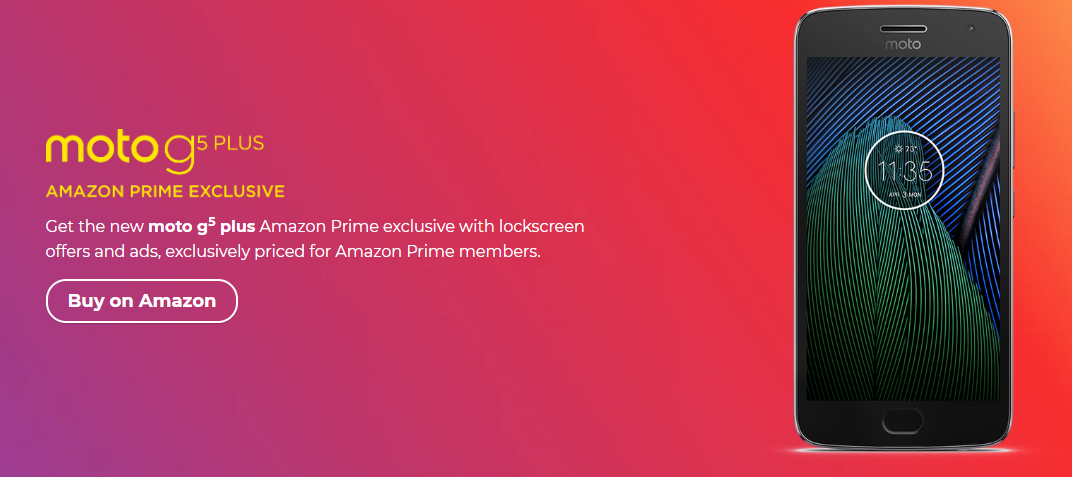

> Model :Moto G (5) Plus

> Manufacturer : Motorola

> Total Ram : 1951559680 Bytes

> Disk Space : 26401026048 Bytes

> Build Product : potter

> Available Processors : 8

> Android Version : 6.0

https://www.motorola.com/us/smartphones-moto-g5-plus-amazon-prime/p

https://www.motorola.com/us/smartphones-moto-g5-plus-amazon-prime/p

www.motorola.com

[ 2. 다양한 IoT 기기로 활동 성공에 초점을 맞춘 용의자 활동 ]

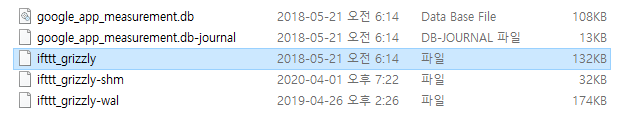

\com.ifttt.ifttt\data\data\com.ifttt.ifttt\databasesDatabase 폴더를 확인해 보면 확장자가 없는 파일 하나가 있습니다.

ifttt_grizzly 파일이 존재하는데 그 밑 두 파일을 확인해보면 shm, wal 파일이 존재하느걸로 보아

데이터 베이스 파일임을 알아차릴수 있습니다.

DB Browser for SQLite 프로그램을 통해서 확인을 해보겠습니다.

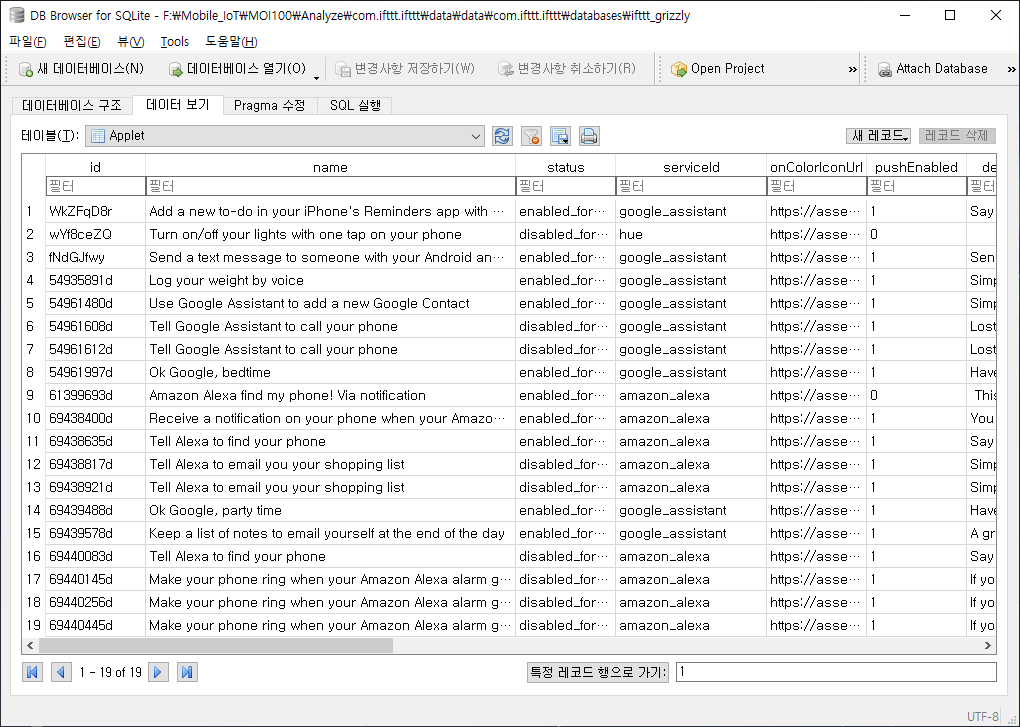

총 9개의 테이블로 이루어져있으며, 아래와 같이 9개의 테이블로 이루어져있습니다.

| ActivityItem | Applet | NativePermission | NativeWidget | Permission | Service | android_metadata | room_master_table |

sqlite_sequence |

ActivityItem Table을 확인해보면, 어떤 활동을 했었는지 확인할 수가 있습니다.

Applet 테이블을 확인해보면 Amazon_alexa, Google_Assistant, Hue 등과 상용된 기록을 확인할 수 있습니다.

[ 3. 용의자가 사용한 WIFI SSID ]

용의자가 사용한 와이파이의 이름을 찾기 위해서는 조금더 자세히 조사해 볼 필요가 있습니다.

\com.ifttt.ifttt\data\data\com.ifttt.ifttt\shared_prefs\ifttt_internal_prefs.xmlshard_prefs 폴더에서 ifttt_internal_prefs.xml 파일을 분석해 보면 와이파이의 SSID를 확인할 수 있습니다.

<?xml version='1.0' encoding='utf-8' standalone='yes' ?>

<map>

<string name="current_ssid">STARBUCKS</string>

</map>current_ssid 값이 STARBUCKS 임이 확인이 되었습니다.

3. 용의자가 사용한 WIFI SSID

> Wifi SSID : STARBUCKS

감사합니다. 다른 추가적인 문의나 오탈자는 댓글을 통해서 알려주세요!