[Magnet Axiom] 제 5회 디지털 범인을 찾아라 분석 #3 인터넷 분석(Edge)

사용 프로그램 : Magnet Axiom Examine

[ Internet Analyze ]

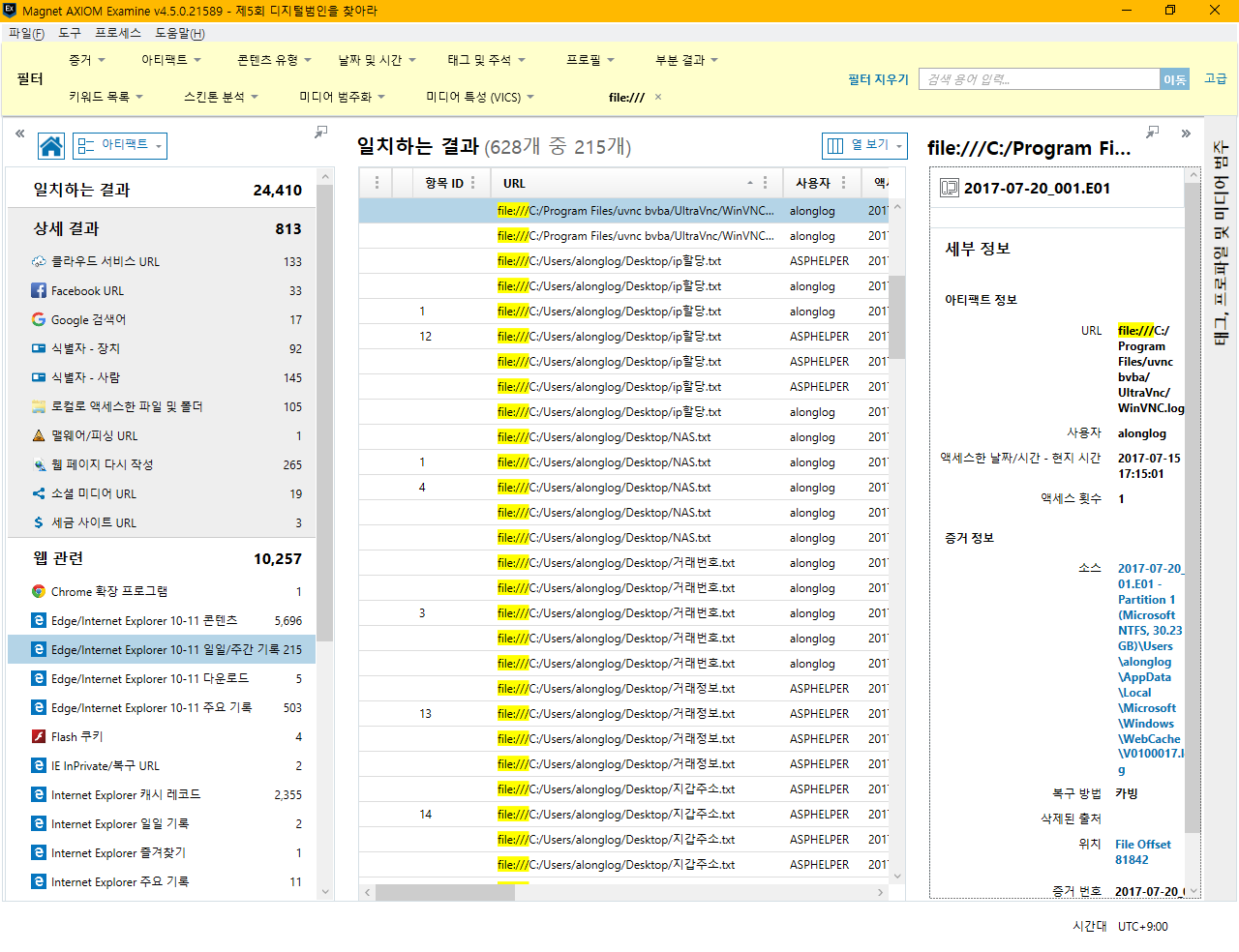

웹 관련된 증거가 총 25,959개가 발견이 되었다. 먼저 Edge 브라우저를 사용한 증거에 대해서 분석을 시작한다.

[ Edge / Internet Explorer 10-11]

먼저 다운로드된 기록을 확인한다.

다운로드 기록을 보게 되면 총 5개의 다운로드 흔적을 발견할 수 있는데, 시스템에 악영향을 미칠 수 있는 파일들을 다운로드한 것으로 볼 수 있다.

태그에 각각의 계정을 설정해 주고, 항목에 맞게 태그를 지정해 준다.

1번과 4번의 항목의 URL주소가 www.dropbox.com/home?preview= 인것으로 보아, 공유된 링크가 아닌, 개인 Dropbox에 저장되어 있는 파일을 다운로드한 것으로 추정할 수 있다.

1번의 toolkit1.zip는 추후 분석할 예정이고, 2번의 pscp.exe 파일은 서버로 파일을 전송할 때 사용한 것으로 추정할 수 있다.

3번의 mimikatz는 계정의 비밀번호를 알아 낼때 사용하는 프로그램으로 윈도우에서는 시스템에 악영향을 주는 프로그램으로 판단하여, 바이러스로 취급하고 있다.

4번의 brutes-aet2.zip 은 압축파일의 비밀번호를 해제하는 도구로 추정할 수 있다.

5번 항목은 3번과 동일하다.

예전에 분석할 때 몰랐지만, 추후에 분석하다 보니 메모리 파일도 주어진 것으로 확인된다.

이 메모리 파일은 추후 분석할 예정이다.

일일/주간 기록에서 사용자가 사용했던 file들을 확인할 수 있는데, 키워드에 file:///를 넣어, 더욱 자세하게 분석한다.

alonglog 계정에서 문서 폴더 안 news1.docx를 사용한 것을 확인할 수 있다.

UTC+9:00 시간으로 2017-07-15 18:50:28에 사용하였고, 이 증거를 alonglog태그와 Evidence 태그를 달아주고 추후 분석 때 용이하게 한다.

거래번호. txt와 거래정보. txt가 alonglog의 바탕화면에 존재하는 것으로 확인된다. 이 정보는 시나리오에 부합하는 정보로서, Evidence 태그를 달아준다.

여기서 의문점이 생기는 것은, ASPHELPER계정이 alonglog의 바탕화면에 접근을 했다는 것이다.

ASPDEBUG 계정에서 toolkit1.zip 파일을 사용한 것을 확인할 수 있다.

scp.bat을 사용하기 위해서 메모장으로 구문을 작성하고, 다운로드 볼더에 저장해둔 것으로 확인된다.

ASPSRV 계정에서 캡처 도구를 사용해서 사진을 저장된 것으로 추정이 된다.

ASPHELPER 계정을 이용해서 USB( 이동식 저장 장치 )의 파일을 열어본 것으로 추정된다.

| File Name | User | Time |

| 1. 개발 계획/1. 2016/제18기 민주평화통일자문회의 슬로건 공모 계획(안).hwp ASPHELPER |

ASPHELPER | 2017-07-12 09:14:56 |

| 2017-07-12 09:14:56 | ||

| 1. 개발 계획/3. 진행 중/11_2_울산광역시 공고 제2017 - 788호(종건 건설부)_도시계획시설(도로_중로1-168호선)사업 실시계획인가를 위한 열람 공고_토지조서 및 지장물조서.xls | ASPHELPER | 2017-07-12 09:17:23 |

| File Name | User | Date |

| 2. 관련 문서/4. 계약 관련/2017년 수의계약정보(1월~6월_공사).xlsx | ASPHELPER | 2017-07-12 09:17:17 |

| 2. 관련 문서/4. 계약 관련/사업계획승인(APT)_현황.xls | 2017-07-12 09:25:28 | |

| 2. 관련 문서/4. 계약 관련/설계예산서.xls | 2017-07-12 09:25:22 | |

| 2. 관련 문서/4. 계약 관련/양양국유림관리소 2분기 수의계약 내역(용역).xls.xls | 2017-07-12 09:17:00 | |

| 3. 보도 자료/보도자료 (브리프) 부동산 개발환경변화에 따른 공공사업시행자의 역할 재정립방안.hwp | 2017-07-12 09:16:39 | |

| 3. 보도 자료/보도자료(금곡1_지적재조사_사업지구_측량대행자_선정).hwp | 2017-07-12 09:16:27 | |

| 5. 사진/(최종보고서)도시개발계획.zip | 2017-07-15 20:15:44 | |

| 5. 사진/(홍보문)지방세_탈루_은닉재산_시민_제보.jpg | 2017-07-12 09:25:57 | |

| 5. 사진/[사진1]MOU체결사진.JPG | 2017-07-12 09:25:43 | |

| 2017-07-12 09:25:55 | ||

| 5. 사진/굿모닝브레인_2기.jpg | 2017-07-12 09:25:48 |

alonglog 계정에서 USB를 통해 "악녀", '한끼 줍쇼" 라는 동영상을 시청했다고 확인할 수 있다.

| File Name | User | Date |

| G:/동영상/영화/악녀.AVI | alonglog | 2017-07-12 11:47:34 |

| G:/동영상/예능/한끼 줍쇼.AVI | 2017-07-06 PM 2:45:26 |

질문이나 오탈자는 댓글을 통해서 남겨주세요 :) 감사합니다.