[KDFS] 2021년도 KDFS 디지털포렌식챌린지 보고서

2021년도 KDFS에서 우승을 한 보고서입니다. 해당 팀의 팀장 역할을 맡았습니다.

1. 서론

1.1 대회 개요

KDFS 2021 Digital Forensic Challenge는 다양한 디지털 포렌식 기술을 융합한 문제 이미지를 분석하는 챌린지입니다. (사)한국디지털포렌식학회에서 주최하고 있으며, 2017년 1회 챌린지를 시작으로 매년 최신 트렌드를 반영한 디지털 포렌식 응용 분야에 관련된 챌린지를 발표하고 있습니다. 타 정보보안 분야에 대비해 디지털 포렌식 분야는 증거 분석과 법률에 따라 움직인다는 특수성을 가지고 있어 민간에서 대회를 개최하거나 챌린지를 만드는데에 어려움을 겪고 있습니다. 하지만 디지털 포렌식 챌린지는 대회의 가치 희소성을 해소함과 더불어 디지털 포렌식 전문가를 꿈꾸는 연구자들의 실력을 뽐내고, 일반인들의 디지털 포렌식 산업에 대한 관심도를 높이는데 크게 기여한다는 점에서 의미 있는 대회라고 생각합니다.

1.2 시나리오 소개

대한 전자는 내부 반도체 공정의 보안 유지를 위해 내방 고객 및 직원의 휴대폰 및 카메라 장치에 보안 스티커를 붙여 공장 내부에서 발생 가능한 불법적인 촬영 여부를 관리하고 있습니다. 촬영 기기의 스티커가 훼손될 경우, 사용자는 한국 전자 보안팀의 조사를 받는 것을 동의해야만 건물을 출입할 수 있습니다.

2021년 5월 18일 한국 전자 홍길동 대리 퇴근 시, 보안 담당자는 홍 대리의 휴대폰 보안 스티커가 훼손된 것을 확인하였고 이에 디지털 포렌식 조사를 통해 홍 대리의 휴대폰을 검사한 결과 대한 전자 반도체 공정의 중요한 도면이 썸네일의 형태로 발견되었습니다. 하지만, 홍길동 대리는 사진 촬영을 비롯한 어떠한 불법적인 행위도 하지 않았다고 주장하고 있습니다. 홍길동 대리 휴대폰의 물리적 획득 이미지를 기반으로 대한 전자의 내부 도면 사진 반출 혐의를 입증 해주세요.

1.3 분석 개요

| 접수 일자 | 2021.10.01. |

| 요청 기관 | 한국디지털포렌식학회 |

| 요청 사항 | 홍길동 대리 휴대폰의 물리적 이미지를 기반으로 대한 전자의 내부 도면 사진 반출 혐의 입증 |

| 분석 일시 | 2021.10.01. ~ 2021.10.24. |

| 분석 대상 | 홍길동 대리 휴대폰의 물리적 획득 이미지 |

| 수량 | 1 |

2. 분석 도구 및 대상

2.1 분석 대상 정보 및 해시

| 이미지 파일명 | kdfs.2021.E01 |

| 이미지 크기 | 4,962,042,305 바이트 |

| CRC32 해시 | 91515713 |

| MD5 해시 | a1d25cff39290fee257d2f6c9f13a766 |

| SHA1 해시 | 484cf64f2456dcd08a6c736cc238c6eaaadff3cf |

2.2 분석 대상 시스템 정보

분석 대상을 FTK Imager로 열어보면 root 디렉터리가 다음과 같다. 해당 구조는 안드로이드 시스템이며 /data 등 시스템 파티션도 포함된 것을 볼 수 있다.

2.3 분석 도구

본 분석에 사용된 도구는 다음과 같다.

| Name | Version | Usage | Link |

| Magnet AXIOM | 5.5.1.26621 | 이미지 분석 | https://www.magnetforensics.com/ |

| FTK Imager | 4.5.0.3 | 이미지 분석 | https://accessdata.com/ |

| DB Browser for SQLite | 3.12.2 | 데이터베이스 분석 | https://sqlitebrowser.org/ |

| HxD | 2.4.0.0 | 바이너리 분석 | https://mh-nexus.de/en/programs.php |

| 네이버 지도 | - | 지도 | https://map.naver.com/ |

| 카카오 맵 | - | 지도 | https://map.kakao.com/ |

3. 상세 분석

3.1 카메라 및 갤러리 사용기록

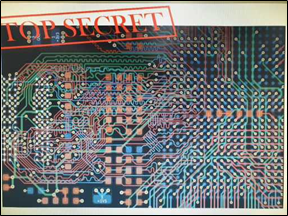

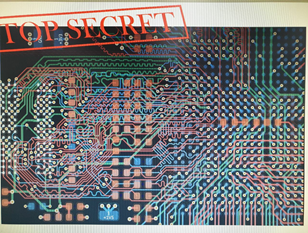

홍길동의 스마트폰 갤러리 썸네일 캐시에서 발견된 도면 이미지는 다음과 같다. 이미지 크기는 512*384 픽셀이며 썸네일 파일이므로 메타데이터는 누락되어 있다.

| 파일 이름 | 6594059032076558062.0 |

| 파일 경로 | /media/0/Android/data/com.sec.android.gallery3d/cache/0/6594059032076558062.0 |

| MD5 해시값 | 12ef04821d440bdb39fdb853c3aad97b |

| 생성한 날짜 | 2021-05-18 AM 10:21:52 |

썸네일 생성 시각을 기준으로 안드로이드 사용 기록을 보면 다음과 같이 갤러리 및 카메라, 텔레그램 앱의 실행 기록이 존재한다. 또한 텔레그램 앱에서 권한 요청을 위한 액티비티가 실행된 것을 볼 수 있다.

| 파일 이름 | 1621247105069 |

| 파일 경로 | /system/usagestats/0/daily/1621247105069 |

| MD5 해시값 | ef28bd9119eb1c529cd98dcc248916cf |

| 생성한 날짜 | 2021-05-18 PM 05:04:01 |

위 아티팩트는 시스템에서 사용 통계를 목적으로 애플리케이션 이벤트를 기록한 파일로부터 추출되었다. 갤러리의 썸네일이 생성된 시각을 기준으로 찾아보면 먼저 카메라 앱이 AM 10:21:22에 실행된 것을 볼 수 있다. 이후 AM 10:21:46에 갤러리 앱이 실행되었다. 썸네일 생성 시각이 AM 10:21:52 이므로, 홍길동은 도면을 AM 10:21분에 도면을 촬영했음을 알 수 있다. AM 10:22:34에는 텔레그램 앱을 실행하였고 9초 후에 안드로이드 권한 요청 창으로 전환된 것을 볼 수 있다. 해당 권한은 갤러리 접근 권한으로 추정된다. 권한 허용 이후 다시 텔레그램으로 돌아왔으며, 도면 이미지를 텔레그램 채널에 업로드함으로써 기밀을 유출했다.

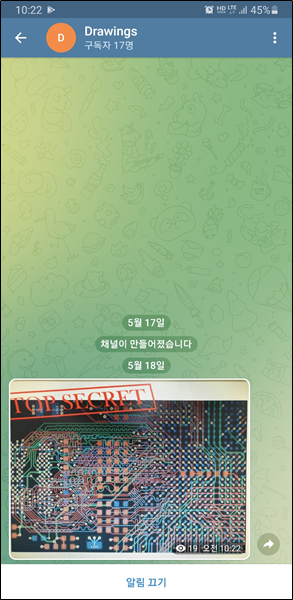

다음은 홍길동과 Donald의 텔레그램 채팅 기록에서 발견된 Drawings 텔레그램 채널에 접속한 화면이다. 텔레그램 채널은 일반적으로 개설자만 내용을 전송할 수 있으며 지우지 않는다면 계속 남아있게 된다. 아래 이미지는 대회가 진행되고 있는 동안에 해당 채널에 접속하여 캡쳐한 이미지이다. 홍길동이 해당 채널에 도면을 2021-05-18 AM 10:22에 업로드한 것을 확인할 수 있다.

아래 이미지는 텔레그램 이미지 디렉터리에서 발견한 1280*960 픽셀의 도면 이미지이다. 안드로이드 기준 텔레그램 앱에서는 채널에 업로드된 이미지를 리사이즈하여 텔레그램 전용 이미지 디렉터리에 저장한다. 이 이미지에도 메타데이터는 누락되어 있다.

| 파일 이름 | 500150600597_118841.jpg |

| 파일 경로 | /media/0/Telegram/Telegram Images/500150600597_118841.jpg |

| MD5 해시값 | 4a79e9668ec009aa3896c7e11e4c074b |

| 생성한 날짜 | 2021-05-18 AM 10:22:53 |

언급한 내용을 종합해보면 다음과 같다.

1. 카메라 앱이 AM 10:21:22에 실행

2. 갤러리 앱이 AM 10:21:46에 실행

3. 갤러리 앱에서 썸네일이 AM 10:21:52에 생성

4. 텔레그램 앱이 AM 10:22:34에 실행

5. (갤러리 권한으로 추정되는) 권한 요청 창이 AM 10:22:43에 실행

6. 텔레그램 앱이 AM 10:22:44에 실행

7. Drawings 채널에 이미지가 AM 10:22분 경에 업로드

8. 텔레그램 디렉터리에 도면 이미지가 AM 10:22:53에 생성

갤러리 썸네일 및 텔레그램 미디어 디렉터리에서 도면 이미지를 찾을 수 있다. 하지만 모두 메타데이터가 누락되어 있고 리사이즈된 이미지이다. 원본 이미지는 삭제된 것으로 추정되며. 원본 이미지는 2021-05-18 AM 10:21:22 ~ 10:21:46 사이에 촬영된 것으로 추정할 수 있다.

원본 이미지는 스마트폰에 삽입된 외장 SD카드에 저장된 것으로 추정되며, 제공된 덤프에는 해당 SD카드에 대한 데이터가 없어 원본 이미지를 얻을 수 없다. 또한 Full Dump Carving으로 홍길동의 스마트폰 EXIF 메타데이터가 포함된 이미지를 찾아보았으나 찾을 수 없다. 하지만 원본 파일 명은 갤러리 앱과 텔레그램 앱의 SQLite3 데이터베이스 WAL 파일에서 찾을 수 있다.

SQLite3의 WAL 모드란? (https://sqlite.org/wal.html )

- SQLite3에서는 WAL(Write-Ahead Logging) 모드를 지원한다. SQLite3 버전 3.7.0 부터 도입되었으며 원자적 커밋(Atomic Commit)과 롤백 기능을 지원하기 위한 용도 및 성능 향상을 목적으로 사용된다. WAL 파일에는 로그가 기록되는데 데이터베이스에서 삭제된 내용도 로그에는 남아있을 수 있다.

다음은 갤러리 데이터베이스의 WAL 파일에서 찾은 이미지 파일명이다. 원본 사진이 삭제되었기에 해당 파일명(20210518_102144.jpg)은 갤러리 데이터베이스 (local.db)에는 누락되어 있지만 WAL 파일 (local.db-wal)에는 남아있다.

| 파일 이름 | local.db-wal |

| 파일 경로 | /data/com.sec.android.gallery3d/databases/local.db-wal |

| MD5 해시값 | f432f8f6774fbd601caf7a97ea5641c8 |

| 생성한 날짜 | 2021-05-17 AM 10:34:38 |

또한 동일한 사진 파일명을 텔레그램 데이터베이스 WAL 파일에서도 찾을 수 있다. 마운트 경로가 차이난다는 것을 제외하면 파일명은 동일하다.

| 파일 이름 | cache4.db-wal |

| 파일 경로 | /data/org.telegram.messenger/files/cache4.db-wal |

| MD5 해시값 | 3ce6858ed267d18f9effa16e9e58a5ef |

| 생성한 날짜 | 2021-05-17 AM 09:02:11 |

WAL 파일에서 얻은 경로는 다음과 같다.

1. /storage/9016-4EF8/DCIM/Camera/20210518_102144.jpg

2. /mnt/media_rw/9016-4EF8/DCIM/Camera/20210518_102144.jpg

원본 도면 사진은 갤러리 데이터베이스에서 제거되었기 때문에 삭제된 것으로 보인다. 마운트 경로로부터 해당 이미지가 외장 SD카드에 저장되었음을 알 수 있다. 파일시스템 특성상 삭제된 이미지는 즉시 zero-fill 되지 않는다고 하더라도 제공된 덤프에는 외장 SD카드 데이터가 포함되어 있지 않은 관계로 원본 도면 사진 획득에는 실패하였다. 하지만 안드로이드에는 파일명이 시간으로 저장된다는 특성이 있으므로 홍길동이 도면을 촬영한 시각이 2021-05-18 AM 10:21:44임을 도출할 수 있다.

3.2 크롬 브라우저 기록

크롬 브라우저 방문 기록은 다음과 같다. 2021-05-17에 암호메신저, 보안 메신저, 텔레그램 보안, 카카오톡, 출입 통제, 포르쉐 등을 검색했다.

| 파일 이름 | History |

| 파일 경로 | /data/com.android.chrome/app_chrome/Default/History |

| MD5 해시값 | 39a8eb3b425c9645d7f267cf4484eff2 |

| 생성한 날짜 | 2021-05-17 AM 08:11:05 |

또한 해당 데이터베이스에는 파일을 다운로드한 기록도 존재한다. 해당 파일 이름은 unique-porsch

e-carrera-gt-signal-yellow.jpg 이다.

| 파일 이름 | unique-porsche-carrera-gt-signal-yellow.jpg |

| 파일 경로 | /media/0/Download/unique-porsche-carrera-gt-signal-yellow.jpg |

| MD5 해시값 | 0691f5f88c954cefb4d354d05b627455 |

| 생성한 날짜 | 2021-05-17 AM 10:39:21 |

5월 17일에 검색한 키워드(대한전자 출입 통제, 암호 메신저 등)를 바탕으로 홍길동은 회사의 보안통제 수단을 우회하고 정보 유출을 진행하겠다는 의지를 가진 것을 간접적으로 확인할 수 있다.

또한, 포르쉐 차를 검색하고 카카오톡과 네이버 메일로 차에 대해서 관심을 나타낸 것을 바탕으로 정보 유출에 대한 대가로 받은 돈으로 차를 구입하겠다는 의지도 드러남을 추측할 수 있다.

3.3 네이버 브라우저 기록

다음은 네이버 앱 검색 기록의 일부와 타임스탬프 환산 시간이다. 네이버 앱에서 ‘홍길동’을 검색했으며 이미지 검색 URL을 조회해본 결과 와츠앱에서 사용하는 프로필 이미지를 검색했던 것을 확인할 수 있다.

| 파일 이름 | search.db |

| 파일 경로 | /data/com.nhn.android.search/databases/search.db |

| MD5 해시값 | 228251d2661c232017f98ddd04b199fa |

| 생성한 날짜 | 2021-05-03 PM 2:35:51 |

| 파일 이름 | me.jpg |

| 파일 경로 | /data/com.whatsapp/files/me.jpg |

| MD5 해시값 | b369327b737182b4e4c75bfc057f8b99 |

| 생성한 날짜 | 2021-05-17 AM 10:23:28 |

또한 SBI저축은행과 SC제일은행을 검색한 기록도 찾을 수 있다. 정보 유출에 따른 대가를 받기 위한 은행을 찾아본 것으로 추정되나, Facebook과 연결된 링크로 접속한 점을 고려하면 돈을 입금받기 위한 은행을 찾아본 것이 아닐 가능성도 배제할 수 없다.

3.4 카카오톡 대화내역

엑시움으로 추출한 카카오톡 대화내역은 아래와 같다. 김선아와의 대화내역에서 ‘한 몫’, ‘은퇴’, ‘모두 같은 생각’, ‘이 차’, ‘아파트’ 단어가 사용된 것을 보아 유출을 생각하고 있다는 점을 추측해 볼 수 있다. 김선아의 정체는 확실히 밝히지 못하였으나, 대화 내용을 토대로 추정해 보았을 때 직장 동료 또는 같은 유출자라고 볼 수 있다.

| 파일 이름 | KakaoTalk.db |

| 파일 경로 | /data/com.kakao.talk/databases/KakaoTalk.db |

| MD5 해시값 | 5e8361f65faffca5d01dafd03f15f0e5 |

| 생성한 날짜 | 2021-05-17 AM 08:46:10 |

| 파일 이름 | 91f9b2f5a0e994f71464676902e7d88dd02798c0074ddf7aba5bff4663e990e9 |

| 파일 경로 | media/0/Android/data/com.kakao.talk/contents/Mg==/307478520166582/91/91f9b2f5a0e994f71464676902e7d88dd02798c0074ddf7aba5bff4663e990e9 |

| MD5 해시값 | b348b53818176140049e8943471e447e |

| 생성한 날짜 | 2021-05-17 AM 08:56:18 |

| 파일 이름 | e4ec21cb2f7c6334aaa82a2bee3617dcc90eead3389c9506c5c902a688cbab80 |

| 파일 경로 | media/0/Android/data/com.kakao.talk/contents/Mg==/307478520166582/e4/e4ec21cb2f7c6334aaa82a2bee3617dcc90eead3389c9506c5c902a688cbab80 |

| MD5 해시값 | b834710fe8195c9fceb84e8c31b0872e |

| 생성한 날짜 | 2021-05-17 AM 10:40:51 |

| 파일 이름 | 318cae2f9efd1e929a4174fa87922ebc611fdf1dafa8be669e14db68a82652cb |

| 파일 경로 | media/0/Android/data/com.kakao.talk/contents/Mg==/307478520166582/31/318cae2f9efd1e929a4174fa87922ebc611fdf1dafa8be669e14db68a82652cb |

| MD5 해시값 | 36d112fe6389726b899fb8dfc91073b5 |

| 생성한 날짜 | 2021-05-18 AM 08:54:54 |

| 파일 이름 | a33e5b6d4e858ae06764dc8298dbe2eb1a4f29bd2742ad5a9dfc0b5982b2a63b |

| 파일 경로 | media/0/Android/data/com.kakao.talk/contents/Mg==/307478520166582/a3/a33e5b6d4e858ae06764dc8298dbe2eb1a4f29bd2742ad5a9dfc0b5982b2a63b |

| MD5 해시값 | 2f69929e1e9570a63ad809a499c0c6f8 |

| 생성한 날짜 | 2021-05-18 AM 10:25:40 |

2번 이미지는 신백현초등학교, 5번 이미지는 크래프톤타워, 6번 이미지는 e편한세상 아파트 사진이다. 해당 이미지에 등장하는 건물이 같은 지역에 있는 것, 사진 촬영 시각이 출근 시각 임을 고려하면 홍길동이 출근하면서 촬영한 사진으로 추정할 수 있다.

3.5 텔레그램 대화내역

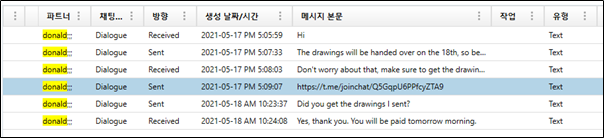

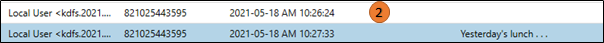

다음은 엑시움으로 추출한 텔레그램 대화 내역이다.

대화 내용은 cache4.db에 SQLite3 형식으로 저장되며 DB Browser for SQLite으로도 확인 가능하다.

| 파일 이름 | cache4.db |

| 파일 경로 | data/org.telegram.messenger/files/cache4.db |

| MD5 해시값 | 7bf157070daeb85871e24078bf95399d |

| 생성한 날짜 | 2021-05-17 AM 09:02:10 |

Donald (+82-10-2198-3595)와의 대화내역은 다음과 같다.

| 시각 | 송신자 | 메시지 |

| 2021년 5월 17일 오후 5:05:59 | Donald | Hi |

| 2021년 5월 17일 오후 5:07:33 | 홍길동 | The drawings will be handed over on the 18th, so be sure to prepare the money you promised. |

| 2021년 5월 17일 오후 5:08:03 | Donald | Don't worry about that, make sure to get the drawings i requested, exactly. |

| 2021년 5월 17일 오후 5:09:07 | 홍길동 | https://t.me/joinchat/Q5GqpU6PPfcyZTA9 |

| 2021년 5월 18일 오전 10:23:37 | 홍길동 | Did you get the drawings I sent? |

| 2021년 5월 18일 오전 10:24:08 | Donald | Yes, thank you. You will be paid tomorrow morning. |

텔레그램 채팅 내역에 의하면 Donald가 홍길동에게 먼저 메시지를 보냈으며, 홍길동은 18일에 drawing(도면)이 전달될 것이니 돈을 준비하라고 하였다. 이후 17일에 채널 링크를 보내며, 18일에 도면을 잘 받았는지 확인한다. 마지막으로 Donald는 홍길동에게 19일에 돈이 전달될 것임을 상기한다.

홍길동이 Donald에게 보낸 텔레그램 채널 링크에 접속하면 아래와 같이 도면 사진을 볼 수 있다.

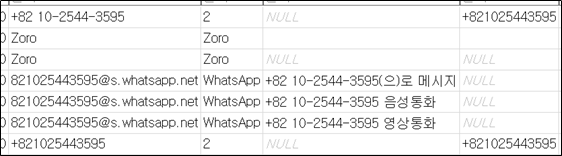

3.6 와츠앱 대화내역

다음은 홍길동이 와츠앱으로 Zoro와 대화한 내역이다. 5월 17일과 18일에 사진을 한 장씩 보낸것을 확인할 수 있다.

| 파일 이름 | msgstore.db |

| 파일 경로 | /data/com.whatsapp/databases/msgstore.db |

| MD5 해시값 | a8822765a8020a81fe9fccb9ad529b3e |

| 생성한 날짜 | 2021-05-17 AM 10:19:06 |

다음은 첫 번째 사진이다. 찜닭전문점 음식점 사진이며 점심 약속 장소로 정하기 위해 보낸 것으로 추정된다.

| 파일 이름 | IMG-20210517-WA0000.jpg |

| 파일 경로 | /media/0/WhatsApp/Media/WhatsApp Images/Sent/IMG-20210517-WA0000.jpg |

| MD5 해시값 | 1ee89f73a2de2e68b285d62b672b42e2 |

| 생성한 날짜 | 2021-05-17 AM 10:32:06 |

다음은 두 번째 사진이다. 크로와상 빵 사진이다.

| 파일 이름 | IMG-20210518-WA0000.jpg |

| 파일 경로 | /media/0/WhatsApp/Media/WhatsApp Images/Sent/IMG-20210518-WA0000.jpg |

| MD5 해시값 | 501c14a67e516c432de86dd7f21e3f17 |

| 생성한 날짜 | 2021-05-18 AM 10:26:27 |

크로와상 빵 사진은 페이스북에서도 발견할 수 있다. 해당 이미지의 경우 EXIF 메타데이터도 포함되어 있다. 모델은 SM-G960N으로 홍길동의 갤럭시 S9이며, 촬영 일자는 5월 17일 10:35:12이다.

| 파일 이름 | dbc0b970-d63a447ebc149615.tmp |

| 파일 경로 | /data/com.facebook.katana/app_uploads/17d571e3-0e2e-4b14-8724-60b532132458/dbc0b970-d63a447ebc149615.tmp |

| MD5 해시값 | e39f4e1b4f7b679e3f3fb2cd10f7d40f |

| 생성한 날짜 | 2021-05-17 AM 10:35:50 |

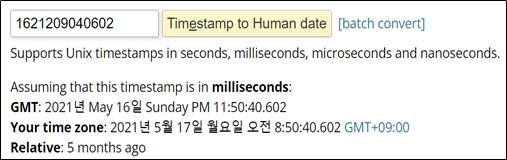

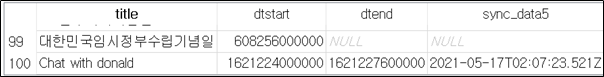

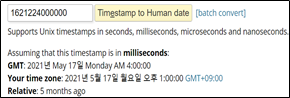

3.7 캘린더 일정

캘린더 데이터베이스를 분석한 결과 Chat with donald는 홍길동이 직접 추가한 일정이다. DB Browser for SQLite를 사용해 데이터베이스 파일을 보고 SQL 쿼리문을 작성해 나온 타임스탬프의 값과 엑시움으로 확인한 시작시간 PM 1:00:00, 종료시간 PM 2:00:00이 동일하다는것을 알 수 있다.

또한 캘린더 데이터베이스 중 cal_sync8의 칼럼이 있는데 이 부분은 동기화 어댑터에서 사용하는 데이터로 추정된다. 추정 이유는 해당 시각이 휴대폰을 초기화했던 날이며 5월 3일자 이전으로 아무런 기록들이 보이지 않는다. 하지만 캘린더에 Chat with donald로 작성된 부분이 5월 3일자에 초기화를 했어도 남아있다는 것을 보면, Donald를 처음 만난 과정과 Zoro의 정체등을 지우기 위한 수단으로 본인의 스마트폰을 초기화했을 것으로 예상된다.

| 파일 이름 | calendar.db |

| 파일 경로 | /data/com.android.providers.calendar/databases/calendar.db |

| MD5 해시값 | 5327061ab4f6080a79503a4f67f09f35 |

| 생성한 날짜 | 2021-05-03 PM 1:37:37 |

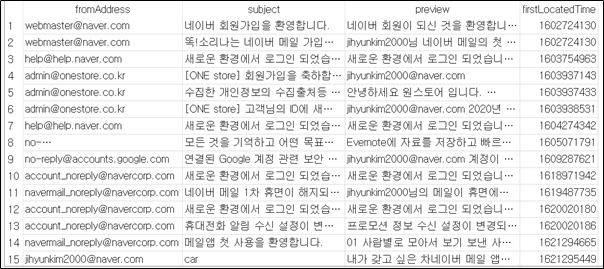

3.8 네이버 메일 기록

| 파일 이름 | 2cd5531b-4f8f-3f89-b0a8-ea4e2e3a97e8.db |

| 파일 경로 | /data/com.nhn.android.mail/databases/2cd5531b-4f8f-3f89-b0a8-ea4e2e3a97e8.db |

| MD5 해시값 | 7469ef888fe04e31a60244c9e55738a2 |

| 생성한 날짜 | 2021-05-18 AM 8:37:49 |

네이버 메일 앱을 분석한 결과 firstLocatedTime을 살펴보면 홍길동 대리가 처음받은 메일 시간과 마지막으로 받은 메일의 시간을 알 수 있다. 제목이 조금 의심스러운 15번 메일을 보면 zoro에게 보낸 메일로 car이라는 제목으로 작성을 했다. 내용에 “내가 갖고 싶은 차” 라는 말을 남긴 것으로 보아 홍길동 대리는 자동차를 구매하려는 의도가 보이는것으로 추측이 된다. 또한 시각을 고려했을때 기밀 유출로 받은 돈으로 자동차를 구매하려고 했을 것으로 보인다. 이 메일로부터 zoro는 홍길동이 유출할 것을 이미 알고 있었던 사람으로 추정할 수 있다.

3.9 클립보드 기록

data/clipboard 하위 디렉터리에서 발견된 5월 19일까지의 클립보드 기록은 다음과 같다. (5월 20일 이후 기록은 생략)

| 파일 내용 | https://t.me/joinchat/L792eT_Sm1EyNTM9 |

| 파일 이름 | clip |

| 파일 경로 | data/clipboard/515249592442_488_310/clip |

| MD5 해시값 | c9983a62f170fa210c613f696bf27103 |

| 생성한 날짜 | 2021-05-10 AM 08:24:42 |

| 파일 내용 | https://t.me/joinchat/8wlbNbK8tgMzY2M1 |

| 파일 이름 | clip |

| 파일 경로 | data/clipboard/2320496983236_259_190/clip |

| MD5 해시값 | 01dcc2c9d777880362d9ab49e25c223e |

| 생성한 날짜 | 2021-05-10 AM 08:32:36 |

| 파일 내용 | /data/clipboard/505960791339_404_52/Screenshot_20210510-231335_Instagram.jpg |

| 파일 이름 | clip |

| 파일 경로 | data/clipboard/505960791339_404_52/clip |

| MD5 해시값 | 8e8b1a71ed92f9657c6563ddeb1691d0 |

| 생성한 날짜 | 2021-05-10 PM 11:13:39 |

| 파일 내용 | https://t.me/joinchat/R5j29ZdeMHU2OGFl |

| 파일 이름 | clip |

| 파일 경로 | data/clipboard/8617999451_957_486/clip |

| MD5 해시값 | 83159dd4c7ee733ddd05f9e99d0a9b1f |

| 생성한 날짜 | 2021-05-11 AM 11:04:51 |

| 파일 내용 | https://t.me/joinchat/j5q1n8hpWOJlZmRl |

| 파일 이름 | clip |

| 파일 경로 | data/clipboard/1475969531852_43_5/clip |

| MD5 해시값 | 491929cb961d9cb1ae20a10cbededec2 |

| 생성한 날짜 | 2021-05-12 AM 11:18:52 |

| 파일 내용 | /data/clipboard/66979976503_19_8/Screenshot_20210517-005002_YouTube.jpg |

| 파일 이름 | clip |

| 파일 경로 | data/clipboard/66979976503_19_8/clip |

| MD5 해시값 | dc3293962d73cd21b56e846d1ec051cd |

| 생성한 날짜 | 2021-05-17 AM 12:50:03 |

| 파일 내용 | /data/clipboard/2141757115123_542_272/Screenshot_20210517-005122_YouTube |

| 파일 이름 | clip |

| 파일 경로 | data/clipboard/2141757115123_542_272/clip |

| MD5 해시값 | ea5eb83eb80d5ae21d40ff18ea1758e8 |

| 생성한 날짜 | 2021-05-17 AM 12:51:23 |

| 파일 내용 | /data/user/0/com.samsung.clipboardsaveservice/files/Screenshot_20210517-081926_NAVER.jpg |

| 파일 이름 | clip |

| 파일 경로 | data/clipboard/801352741930_656_105/clip |

| MD5 해시값 | fbc7524bd54c57ae577b716013f9e36a |

| 생성한 날짜 | 2021-05-17 AM 08:19:30 |

| 파일 내용 | /data/clipboard/2654998145948_317_249/Screenshot_20210517-085947_Instagram.jpg |

| 파일 이름 | clip |

| 파일 경로 | data/clipboard/2654998145948_317_249/clip |

| MD5 해시값 | b311c5c6504df948dccbf604265a451b |

| 생성한 날짜 | 2021-05-17 AM 08:59:48 |

| 파일 내용 | /data/clipboard/66979976503_19_8/Screenshot_20210517-005002_YouTube.jpg |

| 파일 이름 | clip |

| 파일 경로 | data/clipboard/66979976503_19_8/clip |

| MD5 해시값 | dc3293962d73cd21b56e846d1ec051cd |

| 생성한 날짜 | 2021-05-17 AM 12:50:03 |

| 파일 내용 | https://t.me/joinchat/Q5GqpU6PPfcyZTA9 |

| 파일 이름 | clip |

| 파일 경로 | data/clipboard/147548401857_895_238/clip |

| MD5 해시값 | 7e3e51e563cdb6097547b5b146d701bb |

| 생성한 날짜 | 2021-05-17 PM 05:08:57 |

| 파일 내용 | /data/clipboard/633797562422_545_425/Screenshot_20210519-192422_Toss.jpg |

| 파일 이름 | clip |

| 파일 경로 | data/clipboard/633797562422_545_425/clip |

| MD5 해시값 | 5e5c2a79089d6e48db04e668a864a78b |

| 생성한 날짜 | 2021-05-19 PM 7:24:22 |

홍길동이 텔레그램을 통해 Donald에게 보낸 채널 URL 이외에도 다음과 같은 채널 URL이 클립보드에서 발견되었다.

- https://t.me/joinchat/L792eT_Sm1EyNTM9

- https://t.me/joinchat/8wlbNbK8tgMzY2M1

- https://t.me/joinchat/R5j29ZdeMHU2OGFl

- https://t.me/joinchat/j5q1n8hpWOJlZmRl

각 채널은 다음과 같은 메시지가 전송되어 있었다

홍길동이 Donald에게 유출한 도면 사진은 5월 18일에 전송되었다. 하지만 클립보드 기록에 남아있는 다른 4개의 채널 중 2개에도 도면 사진이 전송되어 있음을 볼 수 있다.

| 이미지 | 설명 |

|

5월 17일 생성된 Drawings 채널 이미지는 5월 18일 AM 10:22에 업로드됨 갤러리 썸네일 및 텔레그램 이미지 디렉터리 에 위치한 파일과 일치함. 상단에 반듯한 여백이 있음. 홍길동에 의해서 Donald에게 유출됨. |

|

5월 12일 생성된 Drawings 채널 이미지는 5월 14일 AM 09:44에 업로드됨. 상단 여백이 없음. 즉, 5월 18일 유출에 사용된 이미지는 새로 촬영한 이미지임. 단, 이 이미지와 관련된 유출 정황은 찾지 못함. |

|

5월 11일 생성된 Jang 채널 이미지는 5월 11일 AM 11:06에 업로드됨. 상단 여백이 더 넓음. 이미지가 기울어져 있음. 즉, 5월 14일/18일 유출에 사용된 이미지는 새로 촬영한 이미지임. 단, 이 이미지와 관련된 유출 정황은 찾지 못함. |

3.10 기타 증거

[홈 화면]

홈 화면 사진 스크린샷 2장 (좌측 : homescreenPreview.png , 우측 : ~PreviewLand.png)

안드로이드에서 가운데 홈 버튼을 눌렀을 경우 나오는 화면인 media/0/android/data/com.sec.android.app.launcher에서 찾아낸 사진으로 휴대폰 주인인 홍길동이 자주 사용했던 어플들을 휴대폰 홈 화면에 추가한 것으로 추정된다.

스크린샷으로 찍은 2장의 사진이 확인 되었으며. 2장의 사진의 메타데이터 중 수정된 시간을 확인을 하면 2시간 30분 가량 차이가 나며 그 사이 카카오톡, 인스타그램 어플이 추가되었으며 어플들을 가지고 어떠한 행동을 한것으로 추측이 된다.

위 사진의 파일 정보는 다음과 같다.

| FileName | homescreenPreview.png |

| 파일 경로 |

data/media/0/Android/data/com.sec.android.app.launcher/cache/homescreenPreview.png |

| MD5 | f71c463b7ee2097cdb244fa7f6714ae3 |

| 생성 날짜 | 2021-05-03 PM 02:05:52 |

homescreenPreview.png 파일 정보

| FileName | homescreenPreviewLand.png |

| 파일 경로 |

data/media/0/Android/data/com.sec.android.app.launcher/cache/homescreenPreviewLand.png |

| MD5 | 9aaf12f2206f914681f8cadbb9663884 |

| 생성 날짜 | 2021-05-21 PM 12:59:16 |

homescreenPreviewLand.png 파일 정보

[연락처]

연락처를 보관하는 경로인 /com.samsung.android.providers.contacts/ 디렉토리를 분석결과, 전화를 한 추정시간은 와츠앱을 설치후 조로와 메세지를 한 시간은 5월 17일 오전 10시 30분이지만 조로가 메신저를 읽은 시간은 오후 1시경이다. 그러므로 5월 17일 오후 1시 이후에 전화가 이루어졌다. 위 연락처를 분석한 결과 조로의 전화번호는 +82 10-2544-3595 이다. 위 사진의 데이터를 담고 있는 db파일의 정보는 다음과 같다.

| FileName | contacts2.db |

| 파일경로 | data/data/com.samsung.android.providers.contacts/databases/contacts2.db |

| MD5 해시값 | 50713833784bbe6e3b5efe7825e70b9a |

| 수정 날짜 | 20210-05-03 PM 01:37:35 |

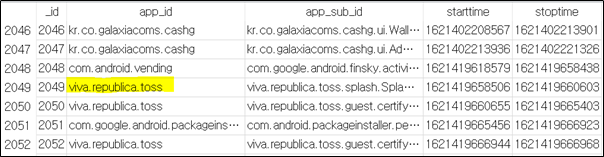

[토스]

(newbatterystats210519130945 파일 내부 로그)

텔레그램에서 찾아본 메시지를 통해서 도날드는 2021-05-19일날 거래 대금을 지급한다고 대화를 나눈것을 볼 수 있다. 네이버 브라우저 기록을 본 결과 SBI저축은행과 SC제일은행을 통해서 대금을 받을려고 한 흔적을 찾아볼 수 있다. 또한 토스 어플이 설치되어 있는것으로 보아 토스를 통해서 돈을 받았음을 추측할 수 있다. 해당 디렉터리의 데이터를 분석하기 전 토스를 설치한 시간 정보를 먼저 찾기 위해서 배터리가 완충된 상태로부터 사용된 앱들을 먼저 분석했다. 0/log/batterystats 경로를 따라가면 newbatterystats파일이 다양하게 존재한다. newbatterystats파일에 toss로그가 남았는지 19일 전 후에 대해 분석한 결과 2021-05-19일 오후 01:09:45에 완충된 배터리가 사용된 로그에는 toss앱의 아티팩트가 전혀 없으며, 2021-05-20일 오전 08:39:54 완충된 배터리 사용 로그에는 toss앱의 로그가 남아있다.

위 사진의 데이터를 담고 있는 파일의 정보는 다음과 같다

| FileName | newbatterystats210520083954 |

| 파일경로 | data/log/batterystats/newbatterystats210520083954 |

| MD5 해시값 | 0f30f07a6a6a2a89cafd40d45d75a47d |

| 생성 날짜 | 2021-05-20 AM 08:39:54 |

| FileName | newbatterystats210519130945 |

| 파일경로 | data/log/batterystats/newbatterystats210519130945 |

| MD5 해시값 | 3089088c1891e4ed949223089f7b975a |

| 생성 날짜 | 22021-05-19 PM 01:09:45 |

다음은 안드로이드에서 사용자 데이터를 수집 하고 다른 애플리케이션과 공유하는 서비스경로인 data/com.samsung.android.providers.context/를 분석한 결과, 토스에 대한 로그는 다음 사진처럼 3장으로 분류할 수 있다. <사진 1> 의 경우 토스를 설치하고 실행했던 시간으로 추측되며 실행 시간은 2021년 5월 19일 PM 7:20:58이다. 그리고 토스의 서비스를 이용하는 모습이 <사진 2> 에 담겨 있으며 토스앱 내부에서 여러 활동들을 했던것을 정황이 발견되고 마지막으로 활동 했던 시간은 2021년 5월 19일 PM 7:24:29이다. 만약에 거래 대금을 받았다면 충분히 4분내에 다른 계좌로 계좌 이체를 시킬 수 있는 시간으로 대금을 다른 계좌로 옮겼을수 있다는것을 추측 할 수 있다. <사진 3>에서 2021년 5월 26일 AM 8:46:17 경 토스를 실행시켰다가 바로 나간것으로 추측되는 로그가 남아 있다.

위 사진의 데이터를 담고 있는 파일의 정보는 다음과 같다

| FileName | ContextLog.db |

| 파일경로 | data/data/com.samsung.android.providers.context/databases |

| MD5 해시값 | 3e1575ac4f978315559b244853aa3cfb |

| 생성 날짜 | 2021-05-03 PM 01:37:34 |

4. 결론

4.1 타임라인

2021년 05월 17일 타임라인 서술

AM 07:27:03 사진 촬영

AM 07:27:15 사진 촬영

AM 07:30:51 사진 촬영

AM 08:11~10:39 크롬으로 암호메신저, 보안메신저, 텔레그램, 출입통제, porsche 등 키워드 검색

AM 8:50:48 네이버 앱으로부터 홍길동(만화) 사진 생성됨

data/media/0/Naver/다운로드파일.jpg

AM 09:02:11 텔레그램 프로필 사진이 썸네일로 생성됨

AM 10:32:03 Zoro에게 찜닭전문점 사진 보냄

AM 10:32:06 와츠앱에 찜닭전문점 사진 생성됨

data/media/0/WhatsApp/Media/WhatsApp Images/Sent/IMG-20210517-WA0000.jpg

AM 10:35:12 사진 촬영

PM 01:00:00 캘린더에 저장된 Chat with donald가 휴대폰 내에 알림 발송

PM 02:00:00 캘린더에 저장된 Chat with donald가 휴대폰 내에 알림 꺼짐

PM 05:05:59 Donald에게 텔레그램 메시지 보냄

Hi

PM 05:07:33 Donald에게 텔레그램 메시지 보냄

The drawings will be handed over on the 18th, so be sure to prepare the money you promised.

PM 05:08:03 Donald로부터 텔레그램 메시지 받음

Don't worry about that, make sure to get the drawings i requested, exactly.

PM 05:09:07 Donald에게 텔레그램 메시지 보냄

https://t.me/joinchat/Q5GqpU6PPfcyZTA9

PM 06:27:12 사진 촬영

PM 06:27:19 사진 촬영

PM 06:27:32 사진 촬영

2021년 5월 18일 타임라인 서술

AM 07:27:26 사진 촬영

AM 07:27:43 사진 촬영

AM 07:27:50 사진 촬영

AM 07:37:14 사진 촬영

AM 08:50:49 네이버 메일 전송

내가 갖고 싶은 차

AM 10:21:44 홍길동이 본인 폰으로 도면 촬영

원본 이미지 파일명 20210518_102144.jpg

AM 10:21:52 갤러리앱에 도면의 캐시파일이 생성됨

data/media/0/Android/data/com.sec.android.gallery3d/cache/0/6594059032076558062.0

AM 10:22 텔레그램 앱 실행

org.telegram.messenger 및

com.android.packageinstaller.permission.ui.GrantPermissionsActivity 실행 기록 존재

AM 10:22 Drawings 채널에 이미지 업로드됨

AM 10:22:53 텔레그램 데이터 폴더에서 EXIF 메타데이터가 빠진 고화질 도면 이미지가 생성됨

data/media/0/Telegram/Telegram Images/500150600597_118841.jpg

AM 10:23:37 Donald에게 텔레그램 메시지 보냄

Did you get the drawings I sent?

AM 10:24:08 Donald로부터 텔레그램 메시지 받음

Yes, thank you. You will be paid tomorrow morning.

AM 10:25:xx 김선아에게 아파트 사진 보냄

data/media/0/Android/data/com.kakao.talk/contents/Mg==/307478520166582/a3/a33e5b6d4e858ae06764dc8298dbe2eb1a4f29bd2742ad5a9dfc0b5982b2a63b

AM 10:26:xx 와츠앱으로 사진 선택

com.whatsapp.gallerypicker.GalleryPicker 가 실행

AM 10:26:24 와츠앱으로 Zoro에게 빵사진 보냄

AM 10:26:27 와츠앱에 빵 사진 생성됨

data/media/0/WhatsApp/Media/WhatsApp Images/Sent/IMG-20210518-WA0000.jpg

AM 10:28~10:30 텔레그램 및 갤러리앱 사용

PM 06(추정) 보안 담당자가 홍길동 대리의 퇴근시 휴대폰 보안 스티커가 훼손된 것 확인해 포렌식 조사 착수

4.2 유출 근거

홍길동 대리는 대한 전자 내부 도면 사진 반출 혐의로 조사를 받고있다. 홍길동 대리의 휴대폰 보안 스티커가 훼손된 것을 바탕으로 보안 담당자가 홍길동 대리의 휴대폰을 검사한 결과 내부 도면 사진 반출의 혐의가 발견되었고, 그에 따라 조사한 결과는 다음과 같다.

홍길동 대리는 대한 전자 반도체 공정의 중요한 도면을 유출 하였다. 그에 대한 근거는 다음과 같다.

1. 갤러리 썸네일 캐시에서 도면이 발견되었다.

2. 갤러리 썸네일과 같은 이미지가 텔레그램 이미지 디렉터리에서 발견되었다.

3. 해당 시간대를 조사한 결과 카메라 및 갤러리 앱 사용기록이 발견되었다.

4. 삭제된 데이터베이스를 조사한 결과 갤러리 및 텔레그램 데이터베이스에서 촬영한 도면의 원본 이미지 파일명이 발견되었다.

5. Donald에게 보낸 채널 링크에서 도면 사진이 발견되었다. 또한 돈을 받기로 한 내용을 볼 수 있다.

- so be sure to prepare the money you promised.

- You will be paid tomorrow morning.

6. 유출 과정이 2분 이내에 이루어졌고 안드로이드 사용기록에서 연속적인 행동 흐름이 발견되었다.

7. 크롬 브라우저 기록에 의하면 보안통제를 우회하고 정보 유출을 감행하겠다는 의지를 볼 수 있다.

- “대한전자 출입통제”, “암호메신저” 등 검색

8. 카카오톡 대화 내역에서 자동차와 아파트 키워드를 보아 유출 대가로 구입하겠다는 간접적인 심리를 볼 수 있다.

- “한 몫 잡고 은퇴나 할까?”

9. 네이버 이메일 기록에서 페라리가 갖고 싶다는 내용을 유출하기 몇 시간 전에 보냈다.

10. 도면의 원본 파일은 증거인멸을 위해서 삭제하였다.

이로써 홍길동 대리는 2021년 5월 18일 오전 10시 21분 ~ 22분에 도면을 Donald에게 유출한 것을 입증할 수 있다.

4.3 적용 가능한 법률

형법 제 314조[업무방해]

업무방해죄의 보호법익은 사람이 업무를 하며 벌이는 사회적·경제적 활동이다. 여기서 사람은 자연인뿐만 아니라 회사 등 법인도 해당한다. ‘업무’는 ‘직업 등 사회생활상의 지위에 근거해 계속적으로 종사하는 사무 또는 사업’을 의미한다. 영리 목적이 없는 사무라도 업무성이 인정된다. 업무 집행 자체를 방해하지 않더라도 업무의 공정성, 적정성을 침해하면 업무방해죄가 성립된다. 업무방해의 결과가 실제로 발생하지 않아도 업무방해의 결과를 초래할 ‘위험’이 있으면 충분하다.

제 313조의 방법 또는 위력으로써 사람의 업무를 방해한 자는 5년 이하의 징역 또는 1천500만원 이하의 벌금에 처한다.

형법 제 356조[업무상의 횡령과 배임]

영업 비밀이라 함은 일반적으로 알려져 있지 아니하고 독립된 경제적 가치를 가지며, 상당한 노력에 의하여 비밀로 유지, 관리된 생산방법, 판매방법 기타 영업활동에 유용한 기술상 또는 경영상의 정보를 말하고, 영업비밀의 보유자인 회사가 직원들에게 비밀유지의 의무를 부과하는 등 기술정보를 엄격하게 관리하는 이상, 역설계가 가능하고 그에 의하여 기술정보의 획득이 가능하더라고, 그러한 사정만으로 그 기술정보를 영업비밀로 보는데에 지장이 있다고 볼수 없다.

업무상의 임무에 위배하여 제 355조의 죄를 범한 자는 10년 이하의 징역 또는 3천만원 이하의 벌금에 처한다

부정경쟁방지 및 영업비밀보호에 관한 법률

제2조 3항 절취, 기망, 협박, 그 밖의 부정한 수단으로 영업비밀을 취득하는 행위 또는 그 취득한 영업비밀을 사용하거나 공개하는 행위

형법 제 155조[증거인멸]

디지털포렌식 조사 담당자가 홍길동의 휴대폰을 검사한 결과 전자 반도체 공정의 중요한 도면의 썸네일을 발견했지만, 홍길동은 사진 촬영을 비롯한 어떠한 불법적인 행위도 하지 않았다고 주장을 했다. 하지만 디지털 포렌식 분석 결과 홍길동은 사진 촬영후 증거를 인멸하기 위해서 안티 포렌식 즉, 사진 촬영한 이미지 파일을 삭제한 정황이 발견되었다.

형사사건에 관한 증거를 인멸, 은닉, 위조 또는 변조하거나 위조 또는 변조한 증거를 사용한 자는 5년 이하의 징역 또는 700만원 이하의 벌금에 처한다.

이상 KDFS 2021 보고서 풀이를 마칩니다. 감사합니다.