[ios Forensics] 아이폰 메모리 포렌식 - Safari 프로세스 #1

필자는 오늘 Safari 프로세스를 덤프해서 포렌식을 진행해 볼것이다.

먼저 Frida-ps -U 명령어를 통해서 Safari의 PID가 무엇인지 확인한다.

(저 명령어가 무엇인지 모른다면 https://blog.system32.kr/63 을 참고하기 바란다.)

[ios Forensics] 아이폰 메모리 포렌식 - fridump 사용

필자는 1주일 동안 해매다 드디어 아이폰 메모리 덤프를 성공했다. [ Requirement / 요구사항 ] 1. python 3.x ( python2.7 보다 python3.x 버전을 추천한다 ) ( https://python.org // 여기서 다운로드 가능하다)..

blog.system32.kr

frida-ps -U 명령어를 통해서 현재 구동중인 프로세스들을 확인할 수 있다.

Safari의 PID는 5141이다. fridump를 통해 dump를 시작한다. (명령어를 알고있을거라 생각해 더이상의 설명은 생략한다.)

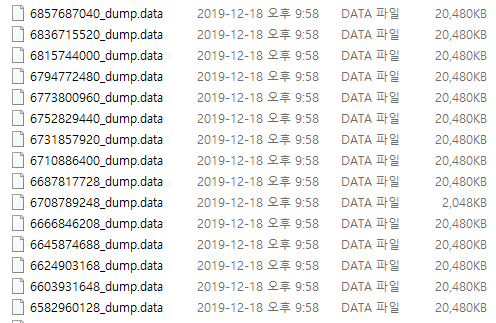

필자는 총 262개의 파일이 생성되었다.

먼저 눈에 띄는 것은 파일크기가 20,971,520 byte 로 동일하다는 것이다.

일단 필자는 사파리에서 Search_complete, Search 1, Seacrch 2를 차례대로 검색했다.

HxD를 통해서 까보았다.

파일을 확인하던중에 확인한 사실인데 로그인 도중에 프로세스 덤프를 하게 된다면 id와 password를 평문으로 볼수 있을거 같다는 생각이 들었다. (물론 가설)

조금더 분석해 봐야겠다.