MAGNET Axiom - Memory Forensics #1

[ IOS Forensics with MAGNET Axiom #4 Memory Forensics ]

오늘은 메모리 포렌식에 대해서 포스팅을 해보려고 합니다.

메모리 파일은 "GrrCoN 2015" 문제 파일을 사용하도록 하겠습니다.

메모리 파일 다운로드는 http://ctf-d.com 의 Memory 파트에서 다운받으실수 있습니다.

필자는 Magnet Axiom의 사용법도 모르면서 그냥 막 사용중입니다.

사실 필자의 목표는 Magnet Axiom 의 사용법을 터득하는거입니다. 틀린점이 있더라도 그냥 봐주세요 :)

먼저 필자는 케이스의 정보를 입력해주었습니다.

증거소스로는 컴퓨터 / Wdinwos / 메모리 / 메모리 덤프파일을 선택해 주었습니다.

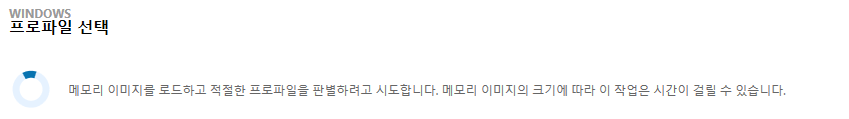

메모리 덤프파일을 불러오니 자동으로 프로파일을 선택할지 아니면 직접 이미지 프로파일을 선택할지 고르라고 합니다.

필자는 메모리 파일의 프로파일을 모르므로 자동으로 선택하기를 눌렀습니다.

대략 1~2 분 정도가 소요된걸로 기억합니다.

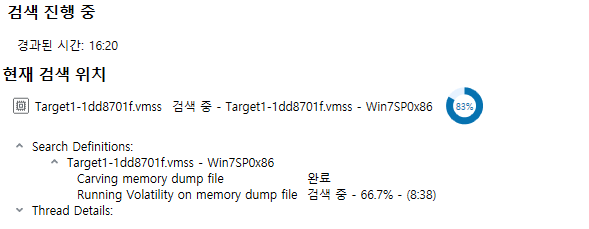

자동으로 프로파일이 선택되었습니다. 필자의 메모리 덤프파일은 Windows7 / SP0 / x86 사양이었네요

Magnet Axiom에서는 Volatility 를 사용하기 때문에 위 사진과 같이 일반적으로 Volatility imageinfo 기능과 같음을 알수 있습니다. (Command Line 치는 수고를 덜어주는 것?)

증거를 탑재하고 본격적으로 분석에 들어갑니다.

분석을 시작하면 자동으로 MAGNET AXIOM Examine 프로그램이 실행됩니다.

검색은 조금 오래 걸렸습니다. (메모리 파일의 용량은 1024MB인데 실무에서는 대략 8GM,, 그럼 시간이 얼마나 오래 걸릴까,,,)

대략 8분만에 Carving Memory Dump File이 끝났습니다.

전체적으로 분석이 완료된 시간은 1시간 20분 정도였습니다. (대략 8기가면 9시간 정도...)

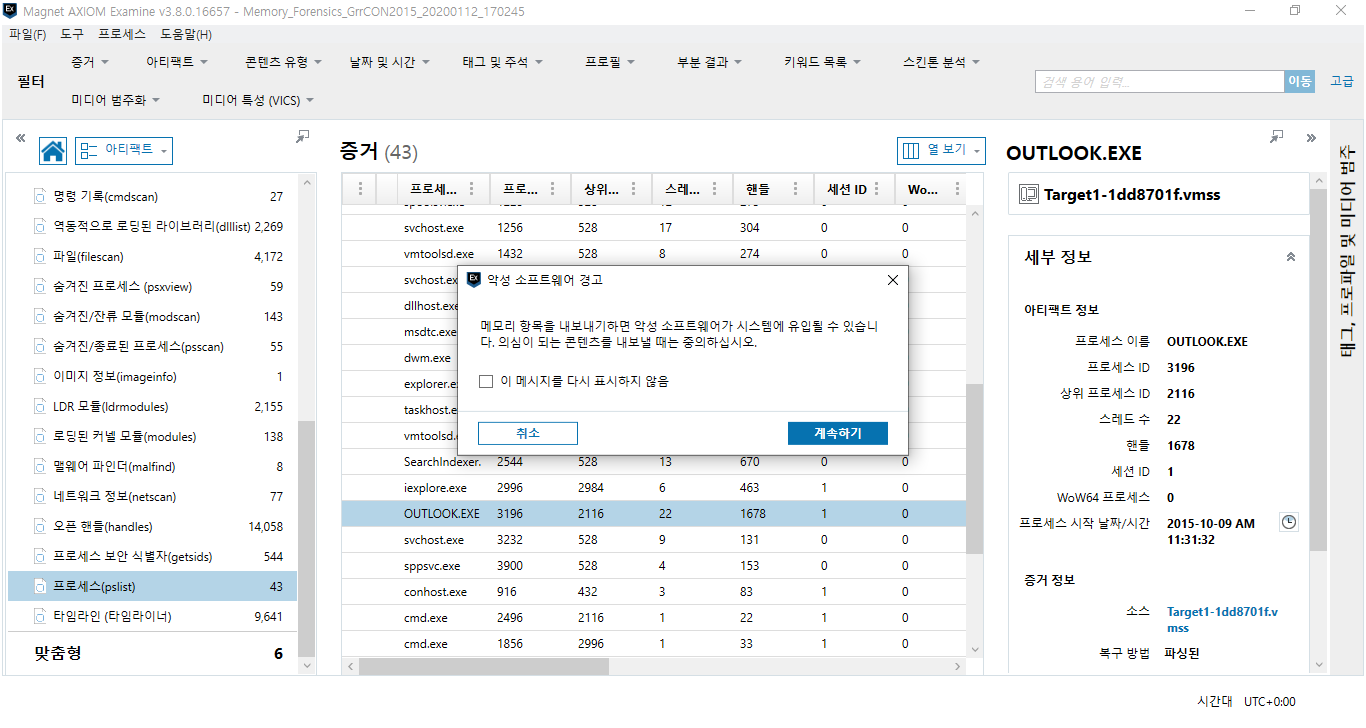

필자는 먼저 프로세스를 뽑아보고 싶었습니다.

Volaility로 치자면 pslist와 memdump정도,

Magnet Axiom은 제가 생각하는것보다 더욱 놀라운 기능을 가지고 있었습니다. (그래서 유료,,)

위 사진은 프로세스 하나를 선택해 메모리 내보내기를 한 사진입니다. 먼저 악성 소프트웨어가 유입될수 있다고 합니다.

하지만 필자는 무시했습니다.

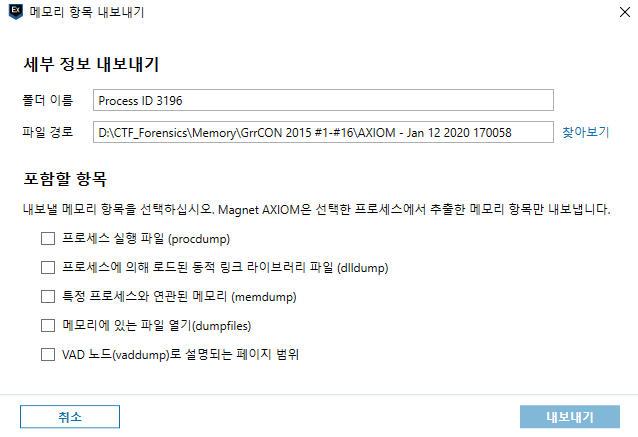

포함할 항목을 보면 Volatility에서 사용할수 있는기능입니다. (procdump, dlldump, memdump, dumpfiles, vaddump)

메모리는 내보내는데 대략 10분? 정도 소요된거 같습니다. (아 물론 필자는 컴퓨터가 좋지 않습니다..)

이렇게 예쁘게 정리해서 보여줍니다.

이런 기능이 있다는것을 알게 되었고 다음 포스팅부터 자세히 설명하도록 하겠습니다 :)

도움을 주신 분들께 모두 감사의 말을 전합니다. :)

다른 추가적인 문의나 오탈자는 pental@kakao.com 로 보내주시면 감사하겠습니다. :)